Как вылечить зараженный файл – Как вылечить систему от файлового вируса?

Как вылечить систему от файлового вируса?

Для лечения Virus.Win32.Sality только модификаций:Virus.Win32.Sality.aa(Win32.Sector.12), Virus.Win32.Sality.ag(Win32.Sector.21), Virus.Win32.Sality.ae(Win32.Sector.19), Virus.Win32.Sality.bh(win32.sector.22).

Нужно воспользоваться утилитой SalityKiller

А так же необходимо скачать Sality_RegKeys это набор твиков реестра, который позволит восстановить безопасный режим и отключить автозапуск со съемных носителей.

Дополнительные ключи для работы с SalityKiller.exe из командной строки:

-p <path> – сканировать определённый каталог.

-n – сканировать сетевые диски.

-r – сканировать flash-накопители, переносные жесткие диски, подключаемые через USB и FireWire.

-y – закрытие окна по окончании работы утилиты.

-s – проверка в “тихом” режиме (без вывода консольного окна).

-l <имя_файла> – запись отчета в файл.

-v – ведение подробного отчета (необходимо вводить вместе с параметром -l).

-x – восстановление возможности показа скрытых и системных файлов.

-a – отключение автозапуска со всех носителей.

-j – восстановление ветки реестра SafeBoot (при ее удалении компьютер не может загрузиться в безопасном режиме).

-m – режим мониторинга для защиты от заражения системы.

-q – сканирование системы, по окончании утилита переходит в режим мониторинга.

-k – сканирование всех дисков, распознавание на них файла autorun.inf (созданный вирусом Virus.Win32.Sality) и удаление autorun.inf. Так же удаляется исполняемый файл, на который ссылается autorun.inf, даже если этот файл уже пролечен и более не заражён вирусом.

Полное описание утилиты и методологию использования можно прочитать на странице технической поддержки ЛК.

Если вы не можете получить доступ к ресурсам Kaspersky Lab для скачивания salitykiller, то воспользуйтесь этой ссылкой.

safezone.cc

Как вылечить файл от вируса 🚩 вылечить вирус норфолк 🚩 Программное обеспечение

Инструкция

Если на вашем компьютере не установлена антивирусная программа, инсталлируйте ее. Она нужна не только для того, чтобы вылечить инфицированный файл, но и для того, чтобы предотвратить попадание вирусов на ваш ПК в будущем.

Дважды кликните левой кнопкой мыши по значку антивируса в области уведомлений на панели задач, чтобы открыть панель управления. Выберите в меню раздел «Проверка» и нажмите на кнопку «Проверить систему» («Сканировать», «Произвести проверку»).

Укажите область на компьютере, которую необходимо просканировать на наличие вирусов, и дождитесь окончания операции. Программа идентифицирует зараженные файлы и поместит их в карантин, оповестив вас об этом.

Через панель управления откройте папку «Карантин» и выделите левой кнопкой мыши файл с вирусом. На панели инструментов или в верхней строке меню найдите кнопку (команду) «Вылечить файл» и нажмите на нее. В тех случаях, когда вылечить инфицированный вирусом файл невозможно, остается только одно доступное действие – «Удалить».

Если у вас нет необходимости сканировать несколько папок или дисков, попробуйте следующий вариант действий: подведите курсор к подозрительному файлу и кликните по нему правой кнопкой мыши. В выпадающем меню выберите пункт с изображением фирменного значка вашего антивируса и командой «Проверить файл».

После проверки антивирус предложит вам несколько вариантов действий: вылечить файл, удалить его или поместить в карантин (то есть изолировать). Выберите то действие, которое подходит для вашего случая, нажав на соответствующую кнопку.

В любом случае, помните, что лучше не допускать попадания инфицированных вирусами файлов на ваш компьютер, чем потом бороться с ними. Кроме антивирусной программы, установите файрвол (firewall) и время от времени сканируйте систему с помощью «разовых» утилит, например, Dr.Web CureIt!®

www.kakprosto.ru

Как бороться с макровирусами? | Техника и Интернет

Лечение зараженных файлов

Самый простой способ лечения — запуск антивирусной программы. Как правило, современный антивирус в числе прочих модулей содержит антивирусный монитор, постоянно загруженный в оперативную память. При попытке запуска или проверки файла, зараженного макровирусом, антивирус попытается вылечить файл (при неудачной попытке лечения — блокирует доступ к нему, т. е. не даст его открыть или скопировать).

Можно также воспользоваться загрузочным «аварийным» диском, содержащим антивирус со свежими базами (предварительно в

Если антивирус не смог вылечить файл, зараженный макровирусом (что бывает очень и очень редко!), или приходится временно работать на ПК без установленного антивируса, или нет под руками загрузочного «аварийного» диска, а зараженный документ Word‘а содержит ценную информацию и необходим, как воздух, — есть очень эффективный способ ручного лечения.

Сохраняем (не открывая!) документ Word в формате .rtf (rich text format), т. е. нужно поменять расширение файла .doc на .rtf. Если у вас не отображаются расширения, нужно запустить Проводник Windows, открыв любую папку, например, щелкнув по значку Мой компьютер. Выберите меню Сервис — Свойства папки… В открывшемся диалоговом окне Свойства папки откройте вкладку Вид. В прокручиваемом списке Дополнительные параметры снимите флажок со строки Скрывать расширения для зарегистрированных типов файлов. Нажмите OK.

Найдите файл, который нужно вылечить. Теперь в его названии отображается расширение .doc. Поменяйте в названии файла расширение .

Далее нужно удалить зараженный шаблон Normal.dot (после лечения при запуске Word шаблон Normal.dot будет создан заново) и другие зараженные шаблоны *.dot в следующих папках (для ОС Windows XP):

1) C: \Documents and Settings\Имя_пользователя\Application Data\Microsoft\Шаблоны

3) C: \Documents and Settings\Имя_пользователя\Шаблоны

Расположение шаблонов для Windows 98/ME:

1) C: \WINDOWS\Application Data\Microsoft\Шаблоны

2) C: \WINDOWS\Application Data\Microsoft\Word\STARTUP

Меняем расширение файла .rtf на .doc. Устанавливаем обратно флажок Скрывать расширения для зарегистрированных типов файлов (Мой компьютер — Сервис — Свойства папки… — Вид — Дополнительные параметры): это нужно для того, чтобы у Вас не было неудобств с переименованием файлов. Работаем с файлом по обычной схеме.

Внимание!

В результате этих действий мы удалим макровирус из зараженного файла и Word‘а, но он может остаться в других документах Word. Поэтому перед запуском других документов нужно просканировать систему антивирусным сканером (или продолжить ручное лечение, что является очень трудоемким занятием!).

Как защититься от макровирусов

1. Пользуйтесь надежными антивирусными программами ( Panda, Norton, Касперский) с регулярно (не менее одного раза в неделю!) обновляемыми базами.

2. Не полагайтесь на антивирусный монитор: всегда перед копированием и открытием проверяйте антивирусным сканером все исполняемые файлы и документы (особенно файлы на дискетах, флэшках, компакт-дисках, полученные по Интернету).

3. Почаще делайте так называемый «бэкап», храните копии наиболее ценной информации на разных носителях (например, диски CD-RW, флэшки и т. д.).

4. Имейте в виду, что рекомендуемый некоторыми авторами запрет запуска макросов (меню Сервис — Макрос — Безопасность… — диалоговое окно «Безопасность» — вкладка «Уровень безопасности» — Очень высокая — OK) является полумерой, т.к. при этом не запрещается запуск макросов со стандартными именами (FileOpen, FileSave, FileSaveAs, FilePrint, AutoExec), т. е. остается лазейка для макровирусов.

Всего Вам доброго!

shkolazhizni.ru

Как вылечить зараженный сайт на Joomla от вирусов. 10 шагов.

В этой статье приведено пошаговое руководство лечения сайта на Joomla от вирусов (приведенные шаги актуальны и для сайтов на других CMS). Выполните все шаги, и ваш сайт будет восстановлен.

В серии статей Защита Joomla мы уже рассмотрели различные способы и средства защиты Joomla от хакерских атак и вирусов. Но что делать, если ваш сайт уже заражен? Как его вылечить?

В серии статей Защита Joomla мы уже рассмотрели различные способы и средства защиты Joomla от хакерских атак и вирусов. Но что делать, если ваш сайт уже заражен? Как его вылечить?В этой статье приведено пошаговое руководство лечения сайта на Joomla от вирусов (приведенные шаги актуальны и для сайтов на других CMS). Выполните все шаги, и ваш сайт будет восстановлен.

Кто и зачем заражает сайты вирусами?

Предположим, что в один «прекрасный» день хостер или Яндекс.Вебмастер сообщили вам, что на вашем сайте обнаружены вредоносные скрипты. Первые мысли, которые приходят в голову после такой новости: «Да как так? Почему мой сайт? У нас ведь маленькая компания. Кто? Конкуренты? Зачем? Как?».

Давайте, в первую очередь, разберемся в теоретических причинах заражения. Предположим, что у вас действительно не столь посещаемый сайт, чтобы заинтересовать хакеров (его посещают десятки – сотни человек ежедневно). Кто, зачем и как заразил ваш сайт?

Не стоит сразу перебирать врагов и конкурентов. Скорее всего, заражение вашего сайта – это случайность и опосредовано, виноваты в нем ВЫ (или веб-мастер, который отвечает за ваш сайт компании).

Вы спросите: «Каким образом?». Приведу пример из обычной жизни. Скоро зима. Ожидается эпидемия гриппа. Вам уже все уши прожужжали о необходимости прививки, гигиены, избегания многолюдных мест в пик эпидемии. Но вы решили: «Фу, ерунда какая! Уже столько лет живу и не болею без всяких там прививок и советов!» и проигнорировали все предостережения. Пришла зима. Вы заразились гриппом. Кого в этом винить? Человека, который чихнул на вас? Или, может быть, государство, которое насильно не вкололо вам вакцину? Или, все-таки, себя любимого?

С большой долей вероятности точно также получилось и с вашим сайтом.

Спросите себя:

- Я регулярно обновляю Joomla и все используемые на сайте расширения?

- Я изменил стандартный адрес админки?

- На компьютере, с которого я вхожу в админку сайта, есть антивирус?

Невыполнение хотя бы одного из этих трех пунктов уже подвергает ваш сайт высокому риску.

Дальше в дело вступает лотерея. Предположим, в один прекрасный день кто-то обнаружил уязвимость в Joomla. Он отправил информацию о ней разработчикам Joomla. Они исправили уязвимость и выпустили обновленную версию. Через некоторое время о найденной уязвимости становится известно широкой публике, в которой встречаются и не очень хорошие личности. Одна из таких личностей пишет паука – программу, которая сканирует интернет на предмет поиска необновлённых сайтов с этой уязвимостью и, находя их, использует уязвимость для взлома.

Ну, вот скажите мне, кто здесь виноват? Сначала неопытные веб-мастера нагружают сайт на Joomla десятком-другим сторонних расширений, потом передают такой сайт заказчику, берут оплату и удаляются. Заказчик не очень в теме по поводу обновлений и уязвимостей. Он работает с контентом сайта. Так проходит пара лет. Потом сайт находит паук, настроенный на эксплуатацию одной из свежих уязвимостей в одном из расширений Joomla, установленных на сайте. А потом заказчик и веб-мастер, который делал сайт, в два горла кричат, что Joomla – дырявый движок.

Конечно, нельзя исключать и целенаправленной хакерской атаки на ваш сайт, но вероятность такой атаки очень мала по сравнению с тем, что вы поймали паука. Я бы сказал, 1% против 99%. С ростом популярности, посещаемости и показателей вашего сайта вероятность будет смещаться в сторону хакерской атаки, но пока ваш сайт не содержит ничего особо ценного, хакеры не будут тратить на него время, т.к. их время стоит дороже.

В общем, наиболее вероятные первопричины заражения должны быть вам ясны. Можно вырвать у себя на голове пару клоков волос, пару раз удариться головой о стену со словами «#@@*$#!!!» (или ударить головой о стену веб-мастера, который обслуживал сайт =)) и после этого приступать к лечению сайта.

Мой сайт заражен. Что делать?

Ваш сайт заражен. Чтобы вылечить его, а предлагаю вам использовать инструкцию, состоящую из 10 шагов. Выполнять шаги нужно последовательно, а не в произвольном порядке.

Шаг 1. Резервная копия.

Если ваш сайт заражен, то по уровню халатности вы попадаете в одну из двух категорий:

- Я регулярно делаю резервные копии своего сайта / Я настроил регулярное резервное копирование на хостинге.

- Резервные копии? Ээээ… Что это?

Если вы попали в первую категорию, то у меня для вас хорошие новости: вам не придется лечить сайт от вирусов. Просто восстановите резервную копию и переходите к шагу 7.

Если же вы попадаете во вторую категорию, то придется попотеть, либо потратиться на специалиста. Кроме того, для вас есть и очень плохая новость:

При чистке сайта от вирусов нет, и не может быть никакой гарантии полного излечения.

Давайте разберемся почему.

Представим столь популярные нынче фильмы про зомби. Один человек стал зомби, потом он покусал другого, тот третьего и так заразилось половина планеты. Спустя некоторое время человечество опомнилось и уничтожило всех зараженных. Воцарился мир и спокойствие. Спустя еще некоторое время оказалось, что в каком-то глубоком темном подвале оставался еще один зараженный, которого не смогли обнаружить. И затем в этот подвал зашел здоровый человек…

Примерно такой же принцип в заражении сайта. Файлы сайта, коих несколько тысяч, могут быть изменены. Также могут быть добавлены новые файлы, с названиями, которые себя ничем не выдают. Вирус может записать себя в любые каталоги и файлы файловой структуры сайта. Потом сайт почистят от вирусов. Все зараженные файлы удалят. Но где гарантия, что один из таких файлов не будет упущен? Ее нет. А такой файл может, в конечном итоге, привести к повторному заражению всего сайта.

Всё это не значит, что нужно опустить руки и пойти делать новый сайт. Всё-таки, шаги, описанные далее, позволяют в высокой долей вероятности вычистить весь вредоносный код, до последней строчки.

Подведем итог шага 1.

- Если вы делали резервные копии, найдите ту из них, которая еще не заражена и восстановите из нее сайт. Далее переходите к шагу 7.

- Если вы не делали резервные копии, будьте готовы к тому, что никто не даст вам 100% гарантии на полную отчистку сайта от вирусов. Переходите к шагу 2.

Шаг 2. Создание копии сайта и первичная проверка.

Если вы читаете данный шаг, то поздравляю, ваша халатность на высоте. Но нужно и в этом искать плюсы. Вы научитесь лечить сайты, а также узнаете много нового о работе с ними. Эти знания, определенно, будут вам полезны, как владельцу сайта.

На данном этапе вам нужно создать локальную копию файловой структуры сайта. Создайте на хостинге архив с фалами сайта и скачайте его на свой компьютер. Если вы не знаете, как это делается, обратитесь в тех. поддержку хостинга с просьбой создать и выслать вам копию сайта.

Стандартный Joomla-сайт состоит из двух частей:

- Файловая система сайта

- База данных

Вредоносный код может быть и в файлах и в базе данных, но всё-таки наиболее вероятно найти его в файлах.

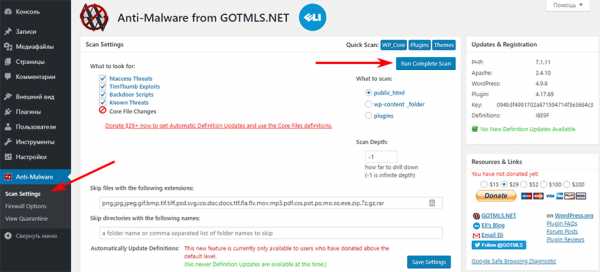

После того, как вы скачали архив с файлами сайта и развернули у себя на локальном компьютере, проверьте его хорошим антивирусом, например Касперским. У антивирусных компаний есть бесплатные инструменты для разовых проверок. Воспользуйтесь одним из них:

Если у вас есть лицензионный обновленный антивирус на компьютере, то можете использовать его.

Антивирусы для операционных систем не предназначены для лечения сайтов, но, тем не менее, некоторую долю вирусов они могут обнаружить и удалить. Всё-таки, это наиболее профессиональные инструменты. Не стоит ими пренебрегать.

После проверки будет найдено несколько вирусов или не найдено ничего. Найденные зараженные файлы лечим (вручную отчищаем от вредоносного кода) или удаляем. Переходим к шагу 3.

Шаг 3. Проверка специализированными инструментами

На этом этапе разминка закончилась. Впереди рутиный и нудный труд. Пришло время проверить зараженный сайт специализированным средствами поиска вредоносного кода. К таковым относятся:

- AiBolit – бесплатный сканер вирусов и вредоносных скриптов. Он удобен тем, что может быть очень легко запущен под Windows.

- Manul – антивирусная утилита от Яндекса.

Советую использовать AiBolit, поскольку проект Manul закрыт Яндексом и более не обновляется. По результатам проверки для вас будет сгенерирован отчет о подозрительных файлах и уязвимостях.

Проверка AiBolit.

- Скачиваете с официального сайта AiBolit для Windows.

- Копируйте файлы зараженного сайта в папку site.

- Запускаете файл start.bat.

По результатам будет сгенерирован файл отчета AI-BOLIT-REPORT.html

Проверка Manul.

Manul – это php-скрипт. Чтобы его запустить, нужен локальный web-сервер. Вы можете использовать для этих целей Open Server или Denwer. Далее следуйте инструкциям с официального сайта Manul.

Важно! Ни в коем случае не запускайте на локальном сервере зараженный сайт. Не вылеченные на данном этапе вредоносные скрипты могут размножиться.

После проверки сканерами, на руках у вас будет два отчета с подозрительными файлами. Будьте уверены: многие из них являются вирусами или содержат вредоносный код.

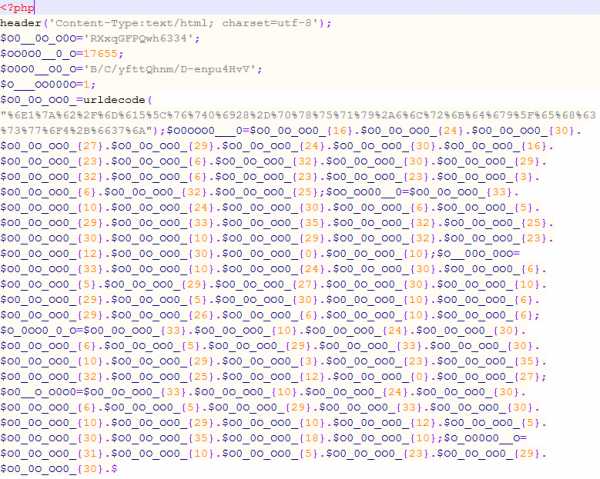

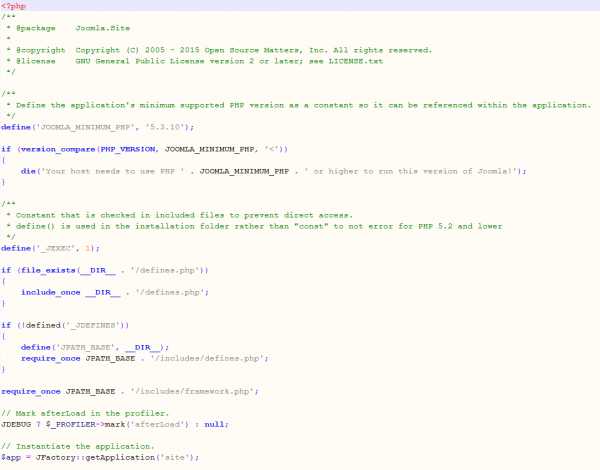

Далее следует довольно нудный этап. Нужно вручную пройтись по всем подозрительным файлам и проверить код, расположенный в них. Зачастую вредоносный код выделяется форматированием из основного. Код Joomla стройный и не содержит ничего лишнего. Код вредоносных скриптов часто внедряется без форматирования. Посмотрите пример ниже.

Код вредоносного скрипта:

Код Joomla:

Подсказки:

Не бойтесь открывать зараженные php-файлы для просмотра через текстовый редактор. Пока не запущен интерпретатор PHP (локальный сервер, который может выполнить PHP-код), вирусы и вредоносные скрипты не представляют опасности.

Если зараженных файлов найдено слишком много, можно воспользоваться такой хитростью: уточните текущую версию Joomla на вашем сайте, скачайте именно эту версию с официального сайта. Скопируйте файлы скачанной версии в папку с зараженной, переписывая совпадения. Таким образом, вы сможете переписать большую часть зараженных файлов оригинальными. Аналогичным образом можно заменить файлы крупных расширений Joomla. Более подробно это описано в шаге 5.

Перед удалением зараженных файлов, аккуратно записывайте фрагменты кода вредоносных скриптов и названия файлов, в которых они найдены, в отдельный файл. Они понадобятся нам на следующих шагах.

Данный шаг может отнять много времени, а также может быть сложен для тех, кто не очень хорошо разбирается в PHP-коде. Общий совет: если сомневаетесь вредоносный перед вами скрипт или нет, считайте, что да. Не бойтесь удалять зараженные файлы Joomla и расширений. На следующих шагах мы их восстановим. Исключение составляют лишь файлы, находящиеся в каталоге используемого вами шаблона сайта. Их не получится восстановить и работать с ними нужно очень осторожно.

Когда все файлы из отчетов проверены/отчищены/удалены, проведите сканирование файловой структуры сайта повторно. Не должно быть найдено ничего. После этого можно переходить к шагу 4.

Шаг 4. Поиск повторений и работа с датами создания файлов.

Теперь пришла пора постепенно включать голову. Надеюсь, что вы последовали моему совету, на предыдущем шаге и копировали фрагменты кода вредоносных скриптов в отдельный файл.

Если вирус, которым заражен ваш сайт, писал не гений, а скорее всего это так, то от файла к файлу зараженные фрагменты кода должны, так или иначе, повторяться. Этим мы и воспользуемся для того чтобы найти то, что пропустили сканеры и антивирусы.

Для выполнения данного шага нам понадобится программа Total Commander или любая другая утилита, умеющая искать по файлам. Я все же советую использовать Total Commander.

Открыв файловую структуру сайта через Total Commander, переходим в Команды –> Поиск файлов…

Здесь нам интересны две вкладки.

Вкладка «Общие параметры»:

Позволяет указать текст, который нужно искать в файлах. У вас уже есть сохраненные фрагменты кода вируса. Смекаете? Выбираем фрагмент и ищем его повторения в файлах по всей файловой системе сайта. Будьте уверены, что-то найдется. Далее проверяем найденные файлы, чистим/удаляем.

Вкладка «Дополнительно»:

Еще одна прекрасная возможность найти все зараженные файлы – использовать дату изменения файла. Посмотрите еще раз внимательно отчет AiBolit. Он показывает дату создания/изменения подозрительных файлов. Вероятнее всего все зараженные файлы были созданы примерно в недельный временной промежуток или даже в один день. Вычислите его, а затем задайте на вкладке Дополнительно этот промежуток или день. Так вы сможете определить все подозрительные файлы.

Данный способ не является полностью надежным, поскольку качественные вирусы могут изменять дату своего создания, но попробовать его, определенно, стоит. Мне он очень помогает.

После выполнения всех описанных действий можно выполнять шаг 5.

Шаг 5. Восстановление файловой структуры сайта.

К данному этапу файловая структура вашего сайта, скорее всего уже не содержит вирусов, но, она уже и не является работоспособной. Вы изменили и удалили множество файлов. Наверняка среди них были и «невинно погибшие». Теперь пришло время восстановить файловую структуру сайта, а заодно и выполнить еще один шаг по его отчистке.

Этапы тут следующие:

- Откройте админку зараженного сайта (старого, не отчищенного!) и перейдите в Расширения –> Менеджер расширений –> Управление.

- Перепишите себе все установленные сторонние расширения и их версии. Запишите версию Joomla.

- Скачайте Joomla заданной (не последней!) версии и все расширения заданных версий.

- Обновите вручную файловую структуру Joomla путем копированием скачанной версии с заменой.

- Обновите вручную файловую структуру расширений путем копирования с заменой.

Выполнив эти пункты, вы можете быть уверены, что все исполняемые файлы сайта чисты. Теоретически, зараженными могут остаться только файлы, которые были созданы вирусом и которые создали вы. Также, если у вас на сайте установлено несколько шаблонов Joomla, очень внимательно нужно проверить их файлы. Файлы шаблонов не перезаписываются при обновлении.

На данный момент, мы сделали всё, что было в наших силах, чтобы отчистить и восстановить файловую структуру сайта. Пришло время базы данных. Переходим к шагу 6.

Шаг 6. Чистка базы данных сайта.

Вредоносный код может содержаться не только в файлах сайта, но и в его базе данных. Чистить базу, в некоторой степени, сложнее, чем файловую структуру. Я бы выделил два этапа:

- Скачать дамп базы данных сайта и проверить его вручную. Вы можете скачать через PhpMyAdmin базу данных сайта в виде текстового файла и открыть ее через Nodepad++ или другой текстовый редактор. Данный файл желательно просмотреть на предмет присутствия странных фрагментов, проверить на наличие опасных элементов, таких, как iframe.

- В таблице #__users базы данных сайта, найти всех пользователей с правами суперадминистратора и проверить, нет ли там посторонних.

После этого нужно развернуть и запустить сайт на локальном сервере (шаг 7).

Шаг 7. Тестовый запуск.

Поскольку я, в некоторой степени, параноик, советую на этом шаге запускать сайт на локальном сервере с отключенным интернетом.

Перед запуском нужно морально быть готовым к тому, что сайт запустится с ошибками. Возможно, вы удалили какой-то файл Joomla или расширения во время чистки, но при этом не восстановили его в дальнейшем. Ничего страшного в этом нет. Главное, чтобы запустилась админка. Если это произошло, делаем следующее:

- Обновляем Joomla до последней версии путем установки обновления через менеджер расширений Joomla.

- Обновляем все расширения до последних версий путем установки обновлений через менеджер расширений Joomla.

После этого сайт должен работать корректно и без ошибок. Если что-то осталось, исправляем вручную и переходим к шагу 8.

Шаг 8. Смена всех паролей.

Изменяем:

- Пароли администраторов

- Пароль на сервере базы данных

- Пароль FTP

- Пароль от панели управления хостингом

На этом всё, ваш сайт отчищен. Осталось убедиться, что уязвимость, которая привела к заражению, закрыта.

Шаг 9. Анализ и устранение причин заражения

Снова включаем голову (да знаю, она у вас уже устала и ничего не соображает). Что же всё-таки привело к заражению? В начале статьи я дал пару мыслей на этот счет.

Постарайтесь понять, где на вашем сайте могут быть уязвимости. Не обязательно быть большим специалистом. Важно просто здраво мыслить.

Советую проверить домашний компьютер на вирусы, а также обратить внимание на хостинг, на котором размещен сайт. Какие о нем отзывы в интернете? Быть может, причиной заражения стал плохо настроенный сервер.

Также почитайте информацию о расширениях Joomla, которые вы используете на сайте. Какое-то из них может быть уязвимым.

Если вы видите какие-то, пусть даже теоретические причины заражения, то будет правильным избавиться от них до перезапуска сайта.

Шаг 10. Запуск сайта и отслеживание изменений.

Если вы дошли до этого шага, то поздравляю! Это большой путь. Теперь вы гораздо больше знаете о сайтах и их безопасности. Полностью удалите с хостинга зараженную копию сайта и перенесите туда отчищенную. Также замените базу данных, если вы вносили в нее изменения.

Первую неделю я советую отслеживать изменения в файловой системе на предмет повторного появления вируса. Вероятность того, что какой-то из зараженных файлов всё-таки остался, всегда существует.

Если ничего не помогает.

Но что делать, если даже после чистки и восстановления сайта вирусы появляются вновь? Здесь есть два варианта:

- Вы можете отдать уже отчищенную копию специалистам по безопасности, чтобы они проверили ее на предмет того, что упущено вами.

- Вы можете создать новый сайт (в некоторых случаях это может быть дешевле), но надеюсь, что до этого, всё-таки, не дойдет.

Главный вывод.

Надеюсь, данная статья помогла вам вылечить сайт от вирусов или, по крайней мере, дала большее представления о безопасности, возможных уязвимостях и способах их устранения.

Главное, что нужно делать, чтобы не оказаться один на один с взломанным сайтом – регулярное резервное копирование. Позаботьтесь о том, чтобы у вас на компьютере хранилась хотя бы одна резервная копия за каждый месяц, и спите спокойно ;-).

Об авторе

Wedal (Виталий). Веб-разработчик полного цикла (Full Stack). Создатель и автор сайта Wedal.ru.

Основной профиль – создание сайтов и расширений на CMS Joomla.

Понравилась статья? Сохраните себе на стену:

Вконтакте

Одноклассники

Google+

Ваша оценка материала очень важна для нас. Просим вас оценить статью или оставить отзыв в комментариях.wedal.ru

Бесплатные антивирусные утилиты или как вылечить компьютер от вирусов

После установки операционной системы на свой персональный компьютер, нужно его обезопасить от проникновения вредоносных программ (компьютерные вирусов) и предотвратить уничтожение и заражение данными вредоносным кодом. Все мы понимаем или слышим от знакомых, что нужно установить антивирусную программу и все проблемы решены. Но это не всегда так, потому что в каждом антивирусе есть как достоинства, так и недостатки.

А помимо этого не у всех есть возможность купить антивирус, хотя с другой стороны есть и бесплатные варианты антивирусных программ, например, AVG AntiVirus FREE, Avast! Free Antivirus, Microsoft Security Essentials и другие. Но бесплатное, как вы понимаете, не является идеальной защитой и вирусов. Поэтому я решил порекомендовать иногда, а лучше часто использовать бесплатные антивирусные утилиты для сканирования, поиска и удаление вирусов (вредоносных программ). Данные утилиты не нужно устанавливать на компьютер, их просто нужно скачать с официального сайта разработчика (последнюю обновлённую версию), запустить, по необходимости настроить (действия, удаление и т.д.) и запустить сканирование и удаление вредоносных программ. Так же есть подобные сервисы, но они подходят только для проверки сайтов на вирусы.

Но помните одно, что антивирусные утилиты лечат уже зараженный компьютер, но не обеспечивает защиту от угроз в режиме реального времени!

KASPERSKY VIRUS REMOVAL TOOL

Kaspersky Virus Removal Tool – бесплатная утилита Касперского, которая позволит просканировать, найти и удалить вирусы, а также почистить от вредоносного кода зараженные файлы операционной системы. Хотя антивирусное программное обеспечение у компании Касперского платное, но данная утилита и многие другие являются бесплатными. Утилиту Kaspersky Virus Removal Tool не нужно устанавливать, просто скачиваем, запускаем, настраиваем и вперед сканировать жёсткие диски компьютера, а он сам автоматически будет удалять и лечить зараженные файлы.

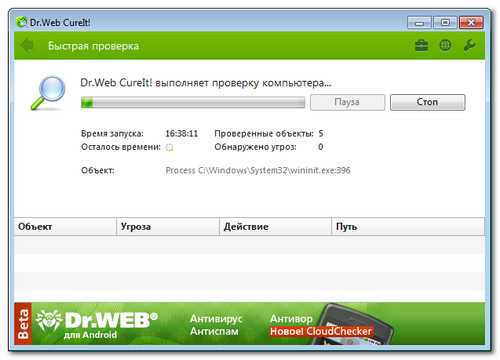

DR WEB CUREIT

Dr Web CureIt – на мой взгляд, этой антивирусной утилите можно дать второе, а даже и первое место в некоторых моментах по лечению компьютера от заражения вирусами. Тоже бесплатная антивирусная утилита от компании Dr Web, которая сканируется, ищет и лечит (удаляет) вирусы с компьютера. Утилита проста в настройках и использование, а если кто-то не знает как правильно настроить, то в принципе утилита уже настроена на оптимальные параметры поиска и лечения компьютера.

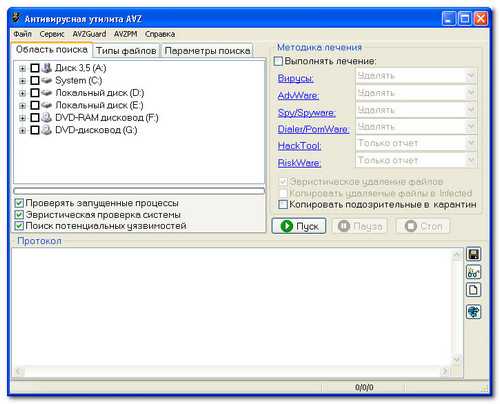

AVZ

AVZ – бесплатная антивирусная программа, от разработчиков антивируса Касперского. Достаточно много функциональная утилита, с помощью которой можно не только сканировать и удалять вирусы, но восстанавливать системы после атаки вирусных программ, устранять проблемы и разблокировать утилиты, встроенные в ОС, которые были заблокированы вирусами (диспетчер задач, редактор реестра, автозагрузка и прочее). А также использовать скрипты (можно найти на официальном сайте AVZ или различных тематических форумах), с помощью которых можно удалить вирусы, которые обычным антивирусом не удаляются.

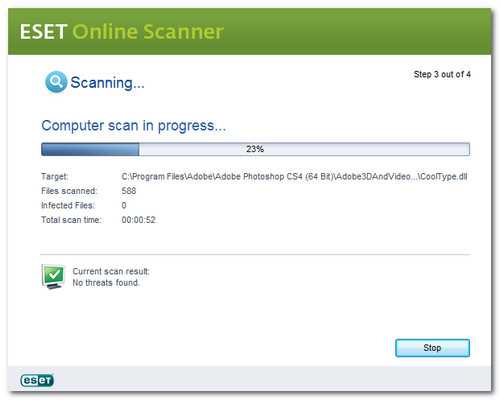

ESET ONLINE SCANNER

ESET Online Scanner– бесплатная утилита для удаления вредоносных программ с персонального компьютера, без необходимости установки самой антивирусной программы. В ESET Online Scanner используются большая часть технологий по поиску и лечению компьютеров от вирусов, которые используются в платных версиях антивируса ESET NOD32.

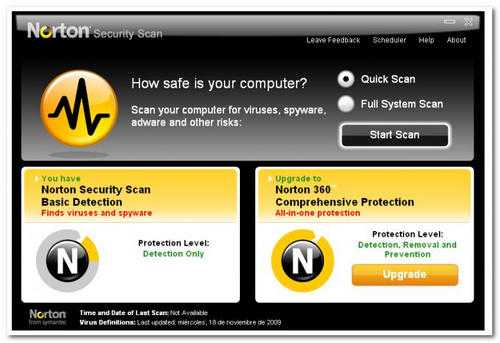

NORTON SECURITY SCAN

Norton Security Scan – бесплатная лечащая утилита от вирусов для компьютера для Windows от компании Symantec. Позволяется удалять вирусы с компьюетра, а также есть функция Cookie Manager, который обеспечивает обнаружение и удаление подозрительных или опасных файлов cookie в файлах браузера.

AVIRA REMOVAL TOOL

Avira Removal Tool – для всех тех, у кого компьютер заражен вредоносными программами, разработчики Avira подготовили Removal Tool, которая может использоваться для устранения основных различных угроз. Конечно, Avira Removal Tool не заменяет антивирус, но трояны и сетевые черви удаляет из компьютера без проблем.

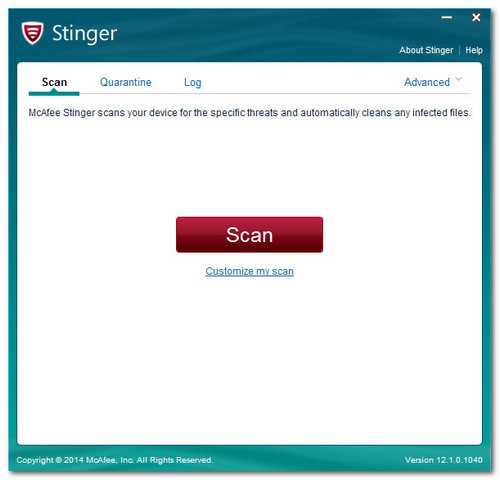

MCAFEE AVERT STINGER

McAfee AVERT Stinger – это автономная антивирусная утилита, предназначенная для обнаружения и удаления конкретных вирусов. Она не является заменой для полной антивирусной защиты, но и в это же время является специализированным инструментом для оказания помощи администраторам и пользователям при работе с зараженной системой. Stinger использует следующее поколение технологии сканирования, в том числе руткитов, сканирование. Он обнаруживает и удаляет угрозы, выявленные в рамках «опасного списка».

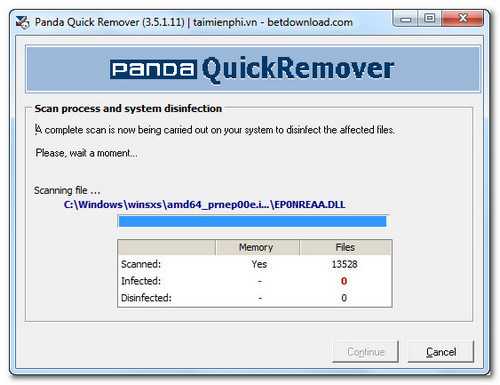

PANDA QUICKREMOVER

Panda QuickRemover – еще одно из дополнений в вашей антивирусной защите. Данная утилита разработана специально для поиска и лечения вашего компьютера от всевозможных вирусов и очистки от вредоносного кода системных файлов.

AVAST! VIRUS CLEANER TOOL

Avast! Virus Cleaner Tool – бесплатная антивирусная утилита, которая является аналогом выше перечисленных программ. Выполняет свое предназночение и делает это совершено бесплатно и без установки: Скачал-Запустил-Начал сканирование-Автоматические лечение и удаление вирусов.

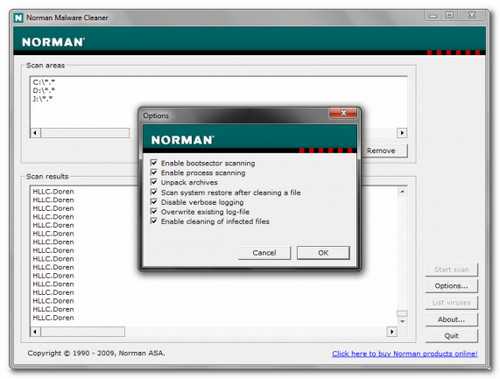

NORMAN MALWARE CLEANER

Norman Malware Cleaner – бесплатный и улучшенной инструмент Malware Cleaner для сканирования и очистки компьютера от вирусов, троянов и других видов вредоносных программ. Этот простой и удобный инструмент не только служит для обнаружения вредоносных программ, но также удаляет их с вашего компьютера. При загрузке и запуске программы она будет очистить зараженную систему полностью. Обнаружение и удаление вредоносных программ (вирусов, руткитов, FakeAV, червей и более) при минимальной загрузке системы.

Какую выбрать антивирусную утилиту для поиска и устранения проблем, связанных с заражением персонального компьютера вирусами (вредоносными программами) это уже решать вам. Я в основном выбираю Kaspersky Virus Removal Tool и Dr Web CureIt, хотя на компьютере установлена комплексная защита антивируса ESET NOD32. Но профилактику, хотя бы, раз в месяц я делаю с помощью этих утилит, так как лишний раз подстраховаться не помешает.

А какими антивирусными утилитами пользуетесь вы? И почему вы их выбрали?

Интересное на сайте:

Добавить комментарий

lifevinet.ru

❶ Как вылечить зараженный компьютер 🚩 как вылечить компьютер от вирусов 🚩 Программное обеспечение

Инструкция

В первую очередь избавьтесь от вирусов, попавших в компьютер. Если антивирусная программа не справилась с задачей и не выявила зараженных файлов, воспользуйтесь специальным ПО. Бороться с проблемами лучше в безопасном режиме. Чтобы перевести в него компьютер, нажмите на кнопку «Пуск» и выберите команду «Выключение». В новом окне нажмите на кнопку «Перезагрузка».

Когда начнется новая загрузка операционной системы, нажмите на клавишу F8 и, передвигаясь по меню с помощью клавиш-стрелок, выберите пункт «Загрузка в безопасном режиме». Нажмите клавишу Enter. Помните, что при использовании стрелок режим Num Lock должен быть отключен.

Запустите антивирусный сканер. Хорошо зарекомендовала себя лечащая утилита Dr.Web CureIt! С ее помощью можно проверить ПК, найти вредоносное программное обеспечение и вылечить зараженные файлы либо удалить их. Данная утилита действует как разовое средство. Кстати, при запуске она автоматически переводит компьютер в безопасный режим, поэтому при ее использовании перезагрузка ПК может и не потребоваться.

Если вирусы блокируют сайты с антивирусным ПО, загрузите утилиту со стороннего ресурса, попросите знакомых скачать и переслать вам по почте свежую версию либо запишите ее на другом компьютере на съемный носитель информации. После того как инфицированные файлы найдены и обезврежены, но проблема не решена, вариантов действий может быть много.

Например, некоторые вирусы создают записи в реестре, и тогда необходимо искать их и удалять. Чтобы войти в редактор реестра, нажмите на кнопку «Пуск» и выберите в меню команду «Выполнить». В пустой строке открывшегося окна введите без лишних символов и печатных знаков regedit и нажмите кнопку ОК или клавишу Enter. В редакторе выберите нужную ветку и отредактируйте соответствующий ключ.

Если вирус просит прислать код на короткий номер, можете попробовать связаться со своим оператором сотовой связи и сообщить об этом. В некоторых случаях вам смогут дать код для деактивации программы-паразита. Но иногда легче не тратить время на поиск вирусов, изменивших множество файлов, а просто переустановить операционную систему с полным форматированием жесткого диска.

www.kakprosto.ru

Как бороться с макровирусами?

Автору статьи – в силу специфики своей работы – приходится «общаться» с компьютерными вирусами практически ежедневно: лечить заражённые файлы, устранять всевозможные последствия деструктивного действия вирусов и т.д. и т.п. Смею надеяться, что опыт такого «общения» может быть полезен читателям.

В этой статье речь пойдёт о борьбе с макровирусами (см. Что такое макровирусы).

***

Лечение заражённых файлов

Самый простой способ лечения – запуск антивирусной программы. Как правило, современный антивирус в числе прочих модулей содержит антивирусный монитор, постоянно загруженный в оперативную память. При попытке запуска или проверки файла, заражённого макровирусом, антивирус попытается вылечить файл (при неудачной попытке лечения – блокирует доступ к нему, то есть не даст его открыть или скопировать).

Можно также воспользоваться загрузочным «аварийным» диском, содержащим антивирус со свежими базами (предварительно в BIOS нужно установить загрузку с CD-ROM‘а). Загрузить антивирус, просканировать винчестер, найденные вирусы будут обезврежены.

Если антивирус не смог вылечить файл, заражённый макровирусом (что бывает очень и очень редко!), или приходится временно работать на ПК без установленного антивируса, или нет под руками загрузочного «аварийного» диска, а заражённый документ Word’а содержит ценную информацию и необходим, как воздух, – есть очень эффективный способ ручного лечения.

1. Сохраняем (не открывая!) документ Word в формате .rtf (rich text format), т.е. нужно поменять расширение файла .doc на .rtf. Для этого нужно запустить Проводник Windows, открыв любую папку, например, щёлкнув по значку Мой компьютер. Выберите меню Сервис –> Свойства папки… В открывшемся диалоговом окне Свойства папки откройте вкладку Вид. В прокручиваемом списке Дополнительные параметры снимите флажок со строки Скрывать расширения для зарегистрированных типов файлов. Нажмите OK.

2. Найдите файл, который нужно вылечить. Теперь в его названии отображается расширение .doc. Поменяйте в названии файла расширение .doc на .rtf (текстовый формат .rtf позволит сохранить всю необходимую информацию, включая текст, рисунки, таблицы; при этом VBA-надстройка файла, в которой гнездятся макровирусы, будет вычищена от программного кода макровируса). Появится предупреждение системы: «После смены расширения имени файла этот файл может оказаться недоступным. Вы действительно хотите изменить расширение? Да/Нет». Санкционируйте смену расширения, нажав Да.

3. Далее нужно удалить заражённый шаблон Normal.dot (после лечения шаблон Normal.dot будет создан заново при очередном запуске Word ) и другие заражённые шаблоны *.dot в следующих папках (для Windows XP):

1) \Documents and Settings\Имя_пользователя\Application Data\Microsoft\Шаблоны

2) \Documents and Settings\Имя_пользователя\Application Data\Microsoft\Word\STARTUP

3) \Documents and Settings\Имя_пользователя\Шаблоны

(учтите, что папка Application Data – скрытая, поэтому в меню Сервис –> Свойства папки… –> Вид –> нужно поставить переключатель Показывать скрытые файлы и папки).

Расположение шаблонов для Windows 98/ME:

1) \WINDOWS\Application Data\Microsoft\Шаблоны

2) \WINDOWS\Application Data\Microsoft\Word\STARTUP

Расположение шаблонов для Windows Vista+:

1) \Users\Имя_пользователя\AppData\Roaming\Microsoft\Шаблоны

2) \Users\Имя_пользователя\AppData\Roaming\Microsoft\Word\STARTUP

4. Меняем расширение файла .rtf на .doc. Устанавливаем обратно флажок Скрывать расширения для зарегистрированных типов файлов (Мой компьютер –> Сервис –> Свойства папки… –> Вид –> Дополнительные параметры): это нужно для того, чтобы у вас в дальнейшем не было неудобств с переименованием файлов. Работаем с файлом по обычной схеме.

Внимание!

В результате этих действий мы удалим макровирус из заражённого файла и Word’а, но он может остаться в других документах Word. Поэтому перед запуском других документов нужно просканировать систему антивирусным сканером (или продолжить ручное лечение, что является очень трудоёмким занятием!).

netler.ru